Het arrangement Module: Enigma - Cryptografie is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

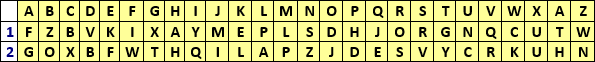

- Laatst gewijzigd

- 24-04-2025 19:24:20

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding-GelijkDelen 4.0 Internationale licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding en publicatie onder dezelfde licentie vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding-GelijkDelen 4.0 Internationale licentie.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

- Deze module is onderdeel van de arrangeerbare leerlijn van de Stercollecties voor het keuzedeel van Informatica voor hv456. In deze module wordt de cryptografie in drie fasen behandeld. De oudste vorm van cryptografie is de klassieke cryptografie waarbij berichten handmatig versleuteld worden. Bij de mechanische cryptografie wordt bij het versleutelen gebruik gemaakt van apparaten. Tenslotte is er de digitale cryptografie, waarbij het bericht met behulp van computers versleuteld wordt. In ieder onderdeel vind je, verdeeld over verschillende pagina's, informatie in de vorm van teksten, afbeeldingen en video's. Daarnaast ga je zelf aan de slag met toepassingsopdrachten en toetsen. Van de toetsen wordt je voortgang bijgehouden en deze voortgang zal zowel door jou als je docent te bekijken zijn. Veel succes!

- Leerniveau

- HAVO 4; VWO 6; HAVO 5; VWO 4; VWO 5;

- Leerinhoud en doelen

- Informatica;

- Eindgebruiker

- leerling/student

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- arrangeerbaar, communicatie, cryptografie, encryptie, enigma- cryptografie, hv456, informatica, privacy, stercollectie, versleuteling

Sinds mensenheugenis versturen mensen berichten naar elkaar. Soms is het belangrijk dat de inhoud van het bericht niet door derden gelezen wordt. In het verleden had die geheimhouding meestal betrekking op staatszaken. Koningen en generaals vertrouwden op efficiënte communicatie om hun rijk en land te regeren en hun legers te commanderen. Om te voorkomen dat vijandige partijen berichten konden lezen, werden ze gecodeerd. Vandaag de dag is door de mogelijkheden die het internet biedt steeds meer behoefte aan de beveiliging van berichten, denk bijvoorbeeld aan bankieren via het internet.

Sinds mensenheugenis versturen mensen berichten naar elkaar. Soms is het belangrijk dat de inhoud van het bericht niet door derden gelezen wordt. In het verleden had die geheimhouding meestal betrekking op staatszaken. Koningen en generaals vertrouwden op efficiënte communicatie om hun rijk en land te regeren en hun legers te commanderen. Om te voorkomen dat vijandige partijen berichten konden lezen, werden ze gecodeerd. Vandaag de dag is door de mogelijkheden die het internet biedt steeds meer behoefte aan de beveiliging van berichten, denk bijvoorbeeld aan bankieren via het internet.

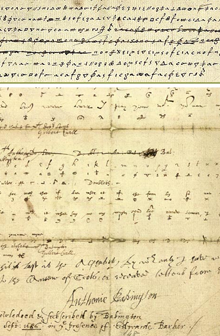

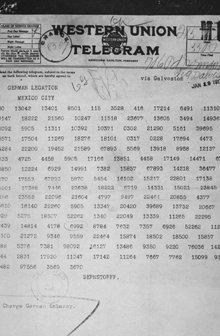

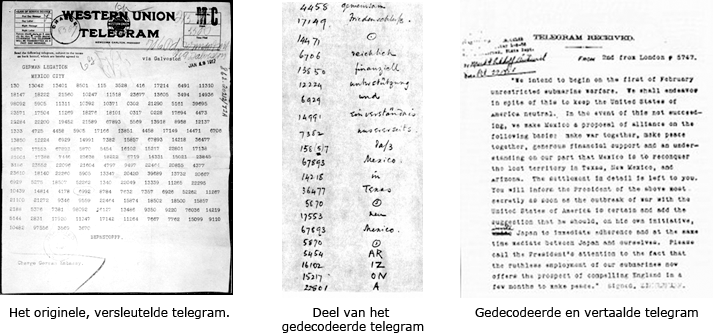

De onderstaande Engelse tekst in telegramstijl werd door een Duitse spion tijdens de Tweede Wereldoorlog verstuurd:

De onderstaande Engelse tekst in telegramstijl werd door een Duitse spion tijdens de Tweede Wereldoorlog verstuurd: Bekijk het filmpje over de rap van 2Pac.

Bekijk het filmpje over de rap van 2Pac. Een moderne vorm van steganografie is het verbergen van een bericht in een afbeelding.

Een moderne vorm van steganografie is het verbergen van een bericht in een afbeelding. Omdat het verbergen van berichten maar een betrekkelijke veiligheid biedt, bedacht men ook een andere methode om berichten veilig te versturen: cryptografie.

Omdat het verbergen van berichten maar een betrekkelijke veiligheid biedt, bedacht men ook een andere methode om berichten veilig te versturen: cryptografie.

Wat is het verschil tussen steganografie en cryptografie?

Wat is het verschil tussen steganografie en cryptografie? Cryptografie kan verdeeld worden in twee vormen: transpositie en substitutie.

Cryptografie kan verdeeld worden in twee vormen: transpositie en substitutie.

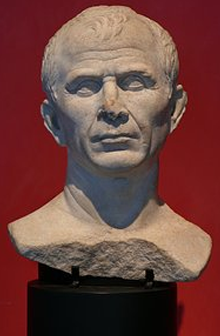

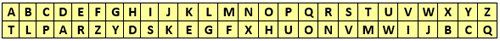

Een van de bekendste methodes om een bericht geheim te maken, is de zogenaamde Caesarversleuteling of Caesarcijfer, die op substitutie gebaseerd is. Deze techniek is vernoemd naar Julius Caesar, die deze methode gebruikte om geheime opdrachten aan zijn legerleiders door te geven.

Een van de bekendste methodes om een bericht geheim te maken, is de zogenaamde Caesarversleuteling of Caesarcijfer, die op substitutie gebaseerd is. Deze techniek is vernoemd naar Julius Caesar, die deze methode gebruikte om geheime opdrachten aan zijn legerleiders door te geven. Als de ontvanger van het bericht niet weet welke Caesarverschuiving nodig is, hoeveel verschuivingen moet hij of zij maximaal controleren om de oorspronkelijke tekst te vinden?

Als de ontvanger van het bericht niet weet welke Caesarverschuiving nodig is, hoeveel verschuivingen moet hij of zij maximaal controleren om de oorspronkelijke tekst te vinden? Een probleem bij het verschuiven van de letters in de Caesarverschuiving is het gegeven dat je op een bepaald moment bij de 26e letter terecht komt en niet verder kunt. Je hebt inmiddels begrepen dat je dan verder moet bij de eerste letter van het alfabet. Net als bij een klok komt het eerste teken na het laatste. Bij het alfabet komt de A na de Z en bij de klok de 1 na de 12 (of na de 00 als je een digitale klok neemt). Hetzelfde doe je bij het klokkijken. Als je om 11 uur 's avonds naar bed gaat en je slaapt 8 uur, dan word je om 7 uur 's morgens wakker.

Een probleem bij het verschuiven van de letters in de Caesarverschuiving is het gegeven dat je op een bepaald moment bij de 26e letter terecht komt en niet verder kunt. Je hebt inmiddels begrepen dat je dan verder moet bij de eerste letter van het alfabet. Net als bij een klok komt het eerste teken na het laatste. Bij het alfabet komt de A na de Z en bij de klok de 1 na de 12 (of na de 00 als je een digitale klok neemt). Hetzelfde doe je bij het klokkijken. Als je om 11 uur 's avonds naar bed gaat en je slaapt 8 uur, dan word je om 7 uur 's morgens wakker. Een paar opdrachten om aan het modulorekenen te wennen.

Een paar opdrachten om aan het modulorekenen te wennen. De Caesarversleuteling is op deze wijze in een formule te vangen, namelijk:

De Caesarversleuteling is op deze wijze in een formule te vangen, namelijk: Geef een geheime boodschap door volgens de Caesarversleuteling door aan je buurman of –vrouw. Vraag die om de oorspronkelijke boodschap eruit te halen.

Geef een geheime boodschap door volgens de Caesarversleuteling door aan je buurman of –vrouw. Vraag die om de oorspronkelijke boodschap eruit te halen. Zoals je hebt gezien, is een codering van een tekst met behulp van het Caesar-algoritme betrekkelijk zwak. Als het bericht onderschept wordt, dan volstaat het om de 25 mogelijkheden na te lopen.

Zoals je hebt gezien, is een codering van een tekst met behulp van het Caesar-algoritme betrekkelijk zwak. Als het bericht onderschept wordt, dan volstaat het om de 25 mogelijkheden na te lopen.

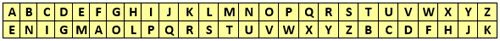

Ook voor het versleutelen met een sleutelwoord maken we gebruik van het rekenbladprogramma MS Excel. Open daarvoor het bestand

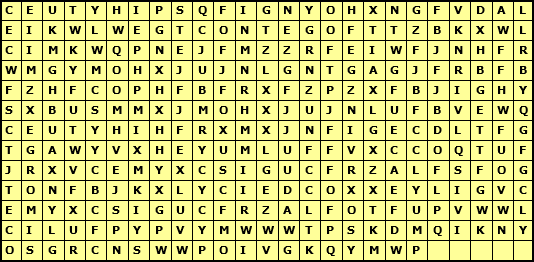

Ook voor het versleutelen met een sleutelwoord maken we gebruik van het rekenbladprogramma MS Excel. Open daarvoor het bestand  De techniek om een boodschap te ontcijferen wordt cryptoanalyse genoemd. Deze cryptoanalyse maakt daarbij geen gebruik van de sleutel. Degene die een boodschap versleutelt, maakt gebruik van de geheime sleutel (bijv. de Caesarverschuiving). De cryptoanalist bestudeert de geheime tekst om er zwakke plekken in te ontdekken of bepaalde regelmatigheden, die kunnen bijdragen aan de oplossing van het probleem.

De techniek om een boodschap te ontcijferen wordt cryptoanalyse genoemd. Deze cryptoanalyse maakt daarbij geen gebruik van de sleutel. Degene die een boodschap versleutelt, maakt gebruik van de geheime sleutel (bijv. de Caesarverschuiving). De cryptoanalist bestudeert de geheime tekst om er zwakke plekken in te ontdekken of bepaalde regelmatigheden, die kunnen bijdragen aan de oplossing van het probleem. De onderstaande tekst is een monoalfabetische substitutie, waarbij gebruik is gemaakt van een sleutelwoord.

De onderstaande tekst is een monoalfabetische substitutie, waarbij gebruik is gemaakt van een sleutelwoord.

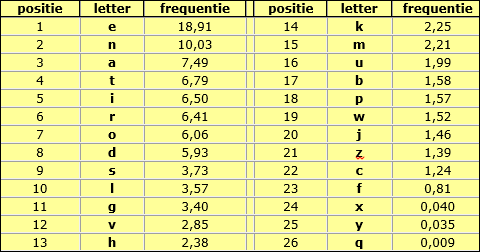

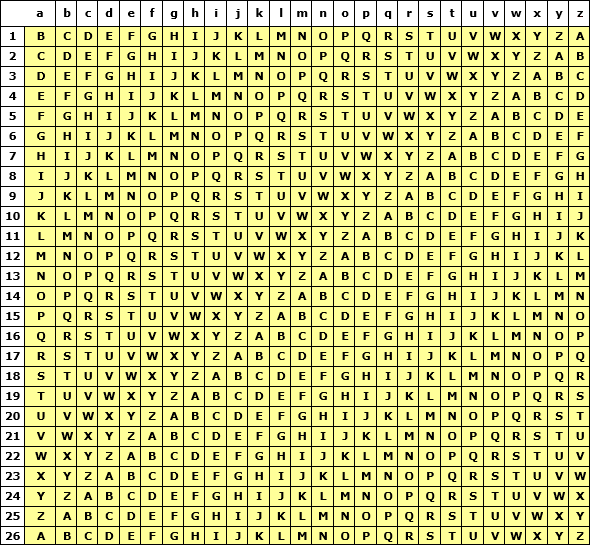

Door de ontwikkeling van de frequentieanalyse was het monoalfabetisch versleutelingssysteem onvoldoende om geheimhouding te verzekeren.

Door de ontwikkeling van de frequentieanalyse was het monoalfabetisch versleutelingssysteem onvoldoende om geheimhouding te verzekeren.

Leg uit waarom polyalfabetische substitutie beter bestand is tegen frequentieanalyse dan monoalfabetische substitutie.

Leg uit waarom polyalfabetische substitutie beter bestand is tegen frequentieanalyse dan monoalfabetische substitutie. Alberti had een aanzet gegeven tot de ontwikkeling van een nieuwe encryptiemethode. Hij werkte het echter niet uit tot een werkend systeem.

Alberti had een aanzet gegeven tot de ontwikkeling van een nieuwe encryptiemethode. Hij werkte het echter niet uit tot een werkend systeem.

Voor het versleutelen volgens de methode van de Vigenère maken we gebruik van het rekenbladprogramma MS Excel. Open daarvoor het bestand

Voor het versleutelen volgens de methode van de Vigenère maken we gebruik van het rekenbladprogramma MS Excel. Open daarvoor het bestand  Waarom wordt het versleutelingssysteem volgens de Vigenère een polyalfabetisch substitutiesysteem genoemd?

Waarom wordt het versleutelingssysteem volgens de Vigenère een polyalfabetisch substitutiesysteem genoemd? Tot het midden van de 19e eeuw was de polyalfabetische Vigenèreversleuteling de beste manier om geheimhouding te verzekeren voor belangrijke communicatie. Zij stond bekend als le chiffre indéchiffrable: een onbreekbare versleuteling.

Tot het midden van de 19e eeuw was de polyalfabetische Vigenèreversleuteling de beste manier om geheimhouding te verzekeren voor belangrijke communicatie. Zij stond bekend als le chiffre indéchiffrable: een onbreekbare versleuteling. Bekijk de video om te zien hoe Charles Babbage dat gegeven gebruikt om de versleuteling te breken.

Bekijk de video om te zien hoe Charles Babbage dat gegeven gebruikt om de versleuteling te breken.

Decodeer de tekst door op iedere reeks frequentieanalyse toe te passen.

Decodeer de tekst door op iedere reeks frequentieanalyse toe te passen. In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Klassieke cryptografie

In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Klassieke cryptografie

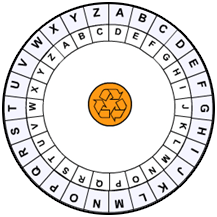

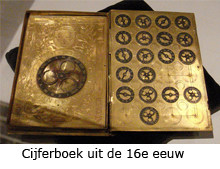

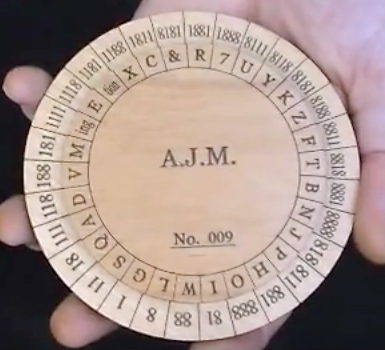

Het oudst bekende hulpmiddel om teksten te versleutelen werd in de vijftiende eeuw ontwikkeld door Leon Battista Alberti, die we al eerder zijn tegenkomen als diegene die een eerste aanzet gaf tot het polyalfabetische substitutiesysteem.

Het oudst bekende hulpmiddel om teksten te versleutelen werd in de vijftiende eeuw ontwikkeld door Leon Battista Alberti, die we al eerder zijn tegenkomen als diegene die een eerste aanzet gaf tot het polyalfabetische substitutiesysteem. Hoe zou je de Alberti cijferschijf kunnen gebruiken bij polyalfabetische substitutie?

Hoe zou je de Alberti cijferschijf kunnen gebruiken bij polyalfabetische substitutie? Cijferschijven kenden vele kleine variaties op het basisontwerp. In de video wordt gedemonstreerd hoe in de Amerikaanse Burgeroorlog (1861-1865) deze disk werd gebruikt om berichten te versleutelen.

Cijferschijven kenden vele kleine variaties op het basisontwerp. In de video wordt gedemonstreerd hoe in de Amerikaanse Burgeroorlog (1861-1865) deze disk werd gebruikt om berichten te versleutelen.

Door de ontdekking van Charles Babbage en Friedrich Kasiski was de Vigenère-versleuteling niet meer betrouwbaar. Hoewel cryptografen nieuwe encryptiemethoden probeerden te ontwerpen kwam er in het verdere verloop van de negentiende eeuw geen grote doorbraak.

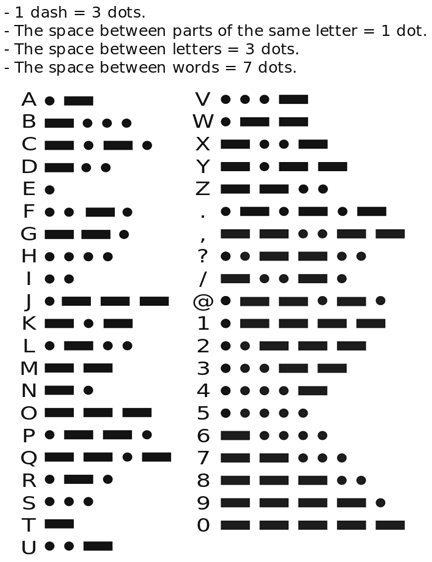

Door de ontdekking van Charles Babbage en Friedrich Kasiski was de Vigenère-versleuteling niet meer betrouwbaar. Hoewel cryptografen nieuwe encryptiemethoden probeerden te ontwerpen kwam er in het verdere verloop van de negentiende eeuw geen grote doorbraak. Om berichten te sturen via telegrafie werd gebruik gemaakt van morsecode.

Om berichten te sturen via telegrafie werd gebruik gemaakt van morsecode.

In aan de slag 18 heb je een filmpje gezien over versleuteling met ADFGVX.

In aan de slag 18 heb je een filmpje gezien over versleuteling met ADFGVX.  In het volgende

In het volgende

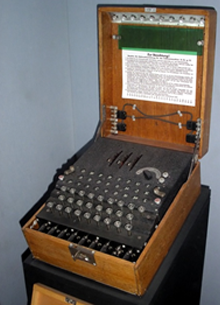

De Eerste Wereldoorlog had duidelijk gemaakt dat er krachtiger methodes nodig waren om berichten geheim te houden. In 1918 ontwikkelde de Duitse uitvinder Arthur Scherbius een apparaat waarmee hij probeerde op destijds moderne wijze cryptografie te bedrijven. Er zouden mechanische en elektrische onderdelen bij gebruikt worden. In feite was het een elektrische versie van de cijferschijf van Alberti. Scherbius noemde het apparaat Enigma. Enigma betekent ‘raadsel’ en dat was deze machine ook een lange tijd.

De Eerste Wereldoorlog had duidelijk gemaakt dat er krachtiger methodes nodig waren om berichten geheim te houden. In 1918 ontwikkelde de Duitse uitvinder Arthur Scherbius een apparaat waarmee hij probeerde op destijds moderne wijze cryptografie te bedrijven. Er zouden mechanische en elektrische onderdelen bij gebruikt worden. In feite was het een elektrische versie van de cijferschijf van Alberti. Scherbius noemde het apparaat Enigma. Enigma betekent ‘raadsel’ en dat was deze machine ook een lange tijd. Bekijk de video van Dr. James Grimes over de werking van de Enigma.

Bekijk de video van Dr. James Grimes over de werking van de Enigma. Met de Enigma hadden de Duitsers na de Eerste Wereldoorlog een apparaat dat de Britse cryptoanalisten voor een raadsel plaatsten. Het lukte hen net zomin als de Fransen en Amerikanen om het Enigma-cijfer te breken.

Met de Enigma hadden de Duitsers na de Eerste Wereldoorlog een apparaat dat de Britse cryptoanalisten voor een raadsel plaatsten. Het lukte hen net zomin als de Fransen en Amerikanen om het Enigma-cijfer te breken. Hoe wisten de Polen de eerste versies van de Enigma te kraken?

Hoe wisten de Polen de eerste versies van de Enigma te kraken? Welk type bericht gaf een doorbraak bij het zoeken naar een oplossing?

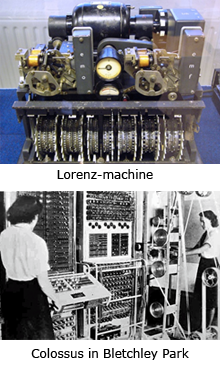

Welk type bericht gaf een doorbraak bij het zoeken naar een oplossing? Naast de Enigma, die vooral gebruikt werd door het leger in het veld, werd voor de communicatie tussen Hitler en zijn generaals de Lorenz SZ40 gebruikt. De Lorenz genereerde codesleutels waarmee de communicatie op hoog niveau versleuteld werd. Elke letter werd vercijferd door haar in vijf bits (in totaal worden 32 karakters gebruikt) te splitsen en die bits door middel van een XOR-operatie te versleutelen. Op het principe van een XOR-versleuteling komen we later in deze module terug.

Naast de Enigma, die vooral gebruikt werd door het leger in het veld, werd voor de communicatie tussen Hitler en zijn generaals de Lorenz SZ40 gebruikt. De Lorenz genereerde codesleutels waarmee de communicatie op hoog niveau versleuteld werd. Elke letter werd vercijferd door haar in vijf bits (in totaal worden 32 karakters gebruikt) te splitsen en die bits door middel van een XOR-operatie te versleutelen. Op het principe van een XOR-versleuteling komen we later in deze module terug. Met de eerste moderne computer treden we in een ander cryptografisch tijdperk. Cryptoanalisten konden profiteren van de mogelijkheden die de computer bood om naar de juiste sleutel te zoeken. Maar de cryptografen hadden met de computer een tool gekregen om steeds complexere cijfers te maken.

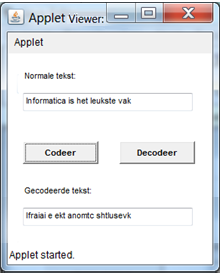

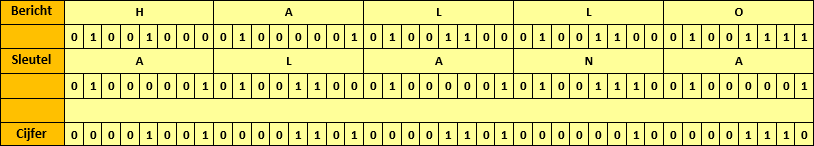

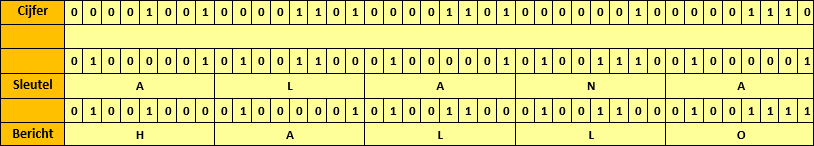

Met de eerste moderne computer treden we in een ander cryptografisch tijdperk. Cryptoanalisten konden profiteren van de mogelijkheden die de computer bood om naar de juiste sleutel te zoeken. Maar de cryptografen hadden met de computer een tool gekregen om steeds complexere cijfers te maken. Een van de eerste vormen van digitale cryptografie is de XOR-versleuteling, die we al tegengekomen zijn bij de Lorenzmachine. In tegenstelling tot traditionele vormen van vercijfering, waarbij die op letterniveau plaatsvindt, gebeurt dat bij een XOR-encryptie op binair niveau.

Een van de eerste vormen van digitale cryptografie is de XOR-versleuteling, die we al tegengekomen zijn bij de Lorenzmachine. In tegenstelling tot traditionele vormen van vercijfering, waarbij die op letterniveau plaatsvindt, gebeurt dat bij een XOR-encryptie op binair niveau.

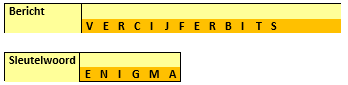

Je ziet een bericht van twee letters met daaronder de sleutel.

Je ziet een bericht van twee letters met daaronder de sleutel.

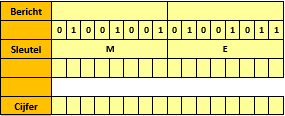

Vercijfer het bericht VERCIJFERBITS

Vercijfer het bericht VERCIJFERBITS

In de eerste jaren bleef computerencryptie beperkt tot regering en krijgsmacht, omdat zij alleen toegang hadden tot computersystemen. Vanaf de jaren zestig werden computers goedkoper en krachtiger. Steeds meer bedrijven konden zich een computer veroorloven om geldtransfers en zakelijke onderhandelingen te vercijferen. Naarmate er meer gebruik gemaakt werd van computerencryptie ontstond ook de behoefte om te standaardiseren.

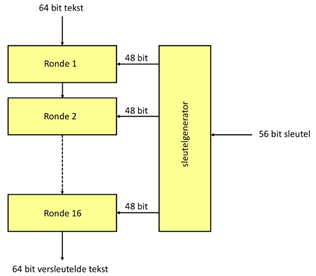

In de eerste jaren bleef computerencryptie beperkt tot regering en krijgsmacht, omdat zij alleen toegang hadden tot computersystemen. Vanaf de jaren zestig werden computers goedkoper en krachtiger. Steeds meer bedrijven konden zich een computer veroorloven om geldtransfers en zakelijke onderhandelingen te vercijferen. Naarmate er meer gebruik gemaakt werd van computerencryptie ontstond ook de behoefte om te standaardiseren. Bij DES wordt de informatie opgedeeld in datablokken van 64 bits.

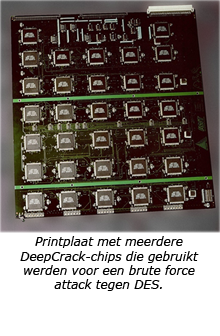

Bij DES wordt de informatie opgedeeld in datablokken van 64 bits. DES is in principe geen zwak algoritme. De zwakte zit hem in de lengte van de sleutel: 56 bits. De rekenkracht van moderne computers is zo groot dat het mogelijk is om binnen 24 uur een DES-cijfer te ontsleutelen. Om dit probleem op te lossen heeft men 3DES (triple DES) ontwikkeld.

DES is in principe geen zwak algoritme. De zwakte zit hem in de lengte van de sleutel: 56 bits. De rekenkracht van moderne computers is zo groot dat het mogelijk is om binnen 24 uur een DES-cijfer te ontsleutelen. Om dit probleem op te lossen heeft men 3DES (triple DES) ontwikkeld. Waarom was de NSA tegen het gebruik van het Lucifer-algoritme als Amerikaanse standaard?

Waarom was de NSA tegen het gebruik van het Lucifer-algoritme als Amerikaanse standaard? Het probleem van een standaard, betrouwbaar encryptiesysteem was met de komst van DES en de opvolger AES opgelost. Een ander groot vraagstuk was echter nog niet opgelost: sleuteldistributie.

Het probleem van een standaard, betrouwbaar encryptiesysteem was met de komst van DES en de opvolger AES opgelost. Een ander groot vraagstuk was echter nog niet opgelost: sleuteldistributie. Het voorbeeld van de hangsloten betekende niet dat het sleuteldistributiesysteem opgelost was. Het probleem is de volgorde waarin de encrypties worden uitgevoerd. In het algemeen geldt het principe “last in, first out.”

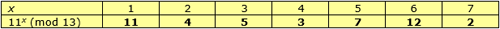

Het voorbeeld van de hangsloten betekende niet dat het sleuteldistributiesysteem opgelost was. Het probleem is de volgorde waarin de encrypties worden uitgevoerd. In het algemeen geldt het principe “last in, first out.” In 1976 publiceerden Whitfield Diffie en Martin Hellman een baanbrekend artikel: New directions in cryptography. Daarin beschreven zij een methode hoe het probleem van sleuteldistributie omzeild kon worden.

In 1976 publiceerden Whitfield Diffie en Martin Hellman een baanbrekend artikel: New directions in cryptography. Daarin beschreven zij een methode hoe het probleem van sleuteldistributie omzeild kon worden.

Waarom moest de functie waarnaar Diffie en Hellman op zoek waren een eenwegfunctie zijn?

Waarom moest de functie waarnaar Diffie en Hellman op zoek waren een eenwegfunctie zijn? De vondst van Diffie en Hellman had het probleem van de sleuteldistributie opgelost, maar in de praktijk was het niet handig. Stel dat Alice naar Bob een versleutelde e-mail wil sturen. Dan moeten ze eerst contact met elkaar opnemen om de sleuteluitwisseling te regelen. Daarna kan de e-mail pas gecodeerd en verstuurd worden.

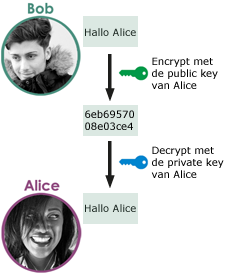

De vondst van Diffie en Hellman had het probleem van de sleuteldistributie opgelost, maar in de praktijk was het niet handig. Stel dat Alice naar Bob een versleutelde e-mail wil sturen. Dan moeten ze eerst contact met elkaar opnemen om de sleuteluitwisseling te regelen. Daarna kan de e-mail pas gecodeerd en verstuurd worden. Waarom is public key cryptografie een voorbeeld van asymmetrische versleuteling?

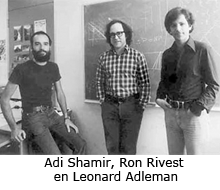

Waarom is public key cryptografie een voorbeeld van asymmetrische versleuteling? De ideeën van Diffie en Hellman werden ook bekend bij het MIT Laboratory for Computer Science. Daar waren het de onderzoekers Rivest, Shamir en Adleman die geïnteresseerd raakten in de zoektocht naar een asymmetrisch cijfer.

De ideeën van Diffie en Hellman werden ook bekend bij het MIT Laboratory for Computer Science. Daar waren het de onderzoekers Rivest, Shamir en Adleman die geïnteresseerd raakten in de zoektocht naar een asymmetrisch cijfer. Deze methode staat bekend onder de naam RSA, de eerste letters van de achternamen van Rivest, Shamir en Adleman.

Deze methode staat bekend onder de naam RSA, de eerste letters van de achternamen van Rivest, Shamir en Adleman. RSA is heel populair geworden en daar zijn een paar redenen voor te noemen.

RSA is heel populair geworden en daar zijn een paar redenen voor te noemen. Conny wil een bericht M = 13 versturen naar Alice.

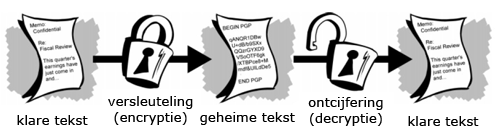

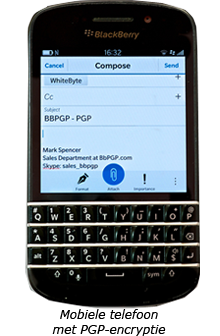

Conny wil een bericht M = 13 versturen naar Alice. Veel communicatie gebeurt via encryptie: mobiel telefoonverkeer, digitaal betaalverkeer, e-mail.

Veel communicatie gebeurt via encryptie: mobiel telefoonverkeer, digitaal betaalverkeer, e-mail. Waarom had Phil Zimmermann PGP in eerste instantie ontwikkeld?

Waarom had Phil Zimmermann PGP in eerste instantie ontwikkeld? Leg uit dat PGP een combinatie is van symmetrische en asymmetrische cryptografie.

Leg uit dat PGP een combinatie is van symmetrische en asymmetrische cryptografie. Een belangrijk probleem waar encryptietechnieken geen passend antwoord op geven is de man-in-the-middle-attack.

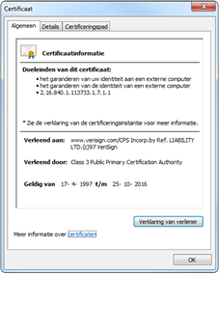

Een belangrijk probleem waar encryptietechnieken geen passend antwoord op geven is de man-in-the-middle-attack. Een middel om een man-in-the-middle-attack te voorkomen is door het bericht te voorzien van een beveiligd, digitaal certificaat (handtekening), zodat Bob weet dat het bericht van Alice komt en niet van Mallory.

Een middel om een man-in-the-middle-attack te voorkomen is door het bericht te voorzien van een beveiligd, digitaal certificaat (handtekening), zodat Bob weet dat het bericht van Alice komt en niet van Mallory. De Certificate Authority plaatst een digitale handtekening op de hash van een certificaat dat zij uitgeeft, waarmee de echtheid van het certificaat gecontroleerd kan worden. Een hash is net zoals encryptie een cryptografische functie, maar er is een belangrijk verschil. Wanneer data wordt versleuteld dan kan met de juiste sleutel de data weer ontsleuteld worden. Een hashfunctie maakt van data een unieke hashcode die niet teruggerekend kan worden naar de oorspronkelijke data.

De Certificate Authority plaatst een digitale handtekening op de hash van een certificaat dat zij uitgeeft, waarmee de echtheid van het certificaat gecontroleerd kan worden. Een hash is net zoals encryptie een cryptografische functie, maar er is een belangrijk verschil. Wanneer data wordt versleuteld dan kan met de juiste sleutel de data weer ontsleuteld worden. Een hashfunctie maakt van data een unieke hashcode die niet teruggerekend kan worden naar de oorspronkelijke data. MD5 (Message Digest Algorithm 5) is een veelgebruikte hashfunctie. MD5 (Message Digest Algorithm 5) is als internetstandaard gebruikt in vele veiligheidstoepassingen en wordt ook gebruikt om de integriteit van bestanden te controleren. In 1996 werd er een fout in het MD5-ontwerp gevonden en ofschoon het geen ernstige fout was, werd er vanaf toen aanbevolen om andere algoritmen zoals SHA te gebruiken.

MD5 (Message Digest Algorithm 5) is een veelgebruikte hashfunctie. MD5 (Message Digest Algorithm 5) is als internetstandaard gebruikt in vele veiligheidstoepassingen en wordt ook gebruikt om de integriteit van bestanden te controleren. In 1996 werd er een fout in het MD5-ontwerp gevonden en ofschoon het geen ernstige fout was, werd er vanaf toen aanbevolen om andere algoritmen zoals SHA te gebruiken. Bekijk hier je voortgang

Bekijk hier je voortgang