Het arrangement Denial-of-Service op school is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

- Laatst gewijzigd

- 01-12-2022 18:28:50

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding 4.0 Internationale licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding 4.0 Internationale licentie.

Dit Wikiwijs-arrangement is ontwikkeld door Kennisnet in samenwerking met de politie, docenten en ict-coordinatoren uit het vo.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

- Samen er voor zorgen dat onderwijs altijd door kan blijven gaan.

- Eindgebruiker

- leraar

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- ddos, ddos-aanval, denial-of-service, dos

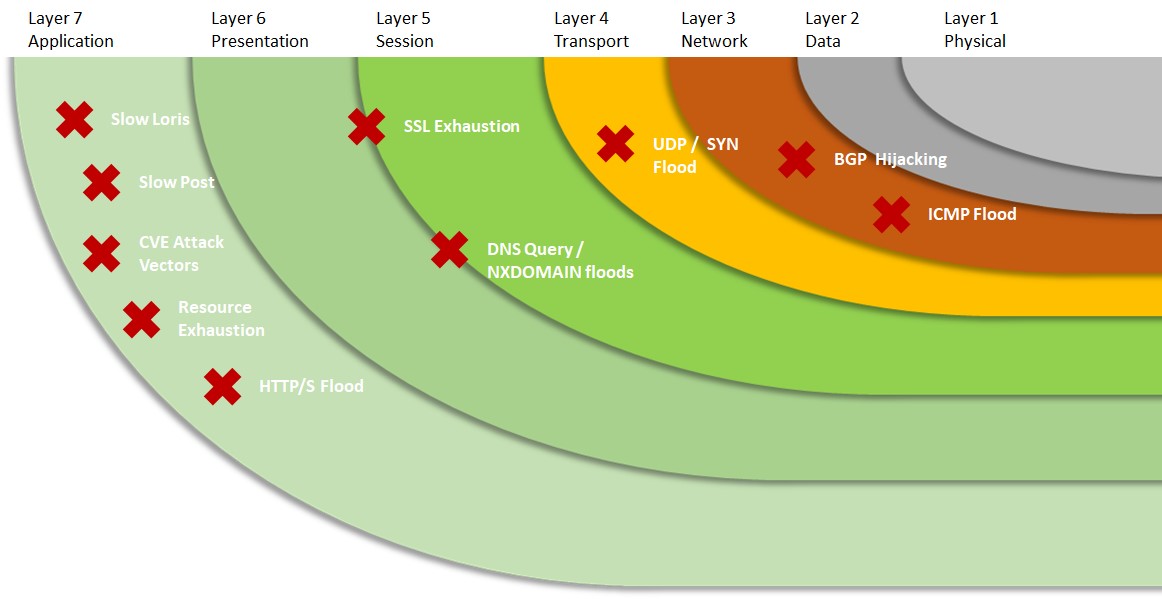

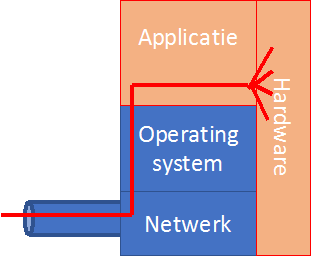

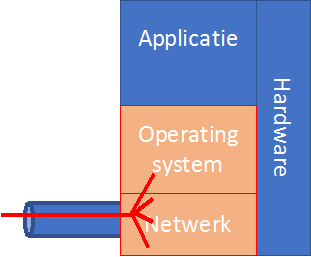

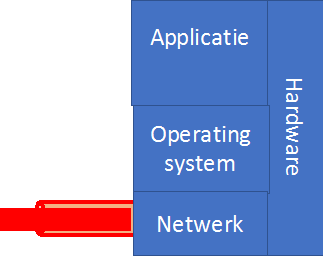

toegepast. Met een gerichte aanval kunnen ze daardoor het operating system of de netwerkprotocollen overbelasten. Synflood, ping of death, NTP of DNS aanvallen om er een paar te noemen.

toegepast. Met een gerichte aanval kunnen ze daardoor het operating system of de netwerkprotocollen overbelasten. Synflood, ping of death, NTP of DNS aanvallen om er een paar te noemen.

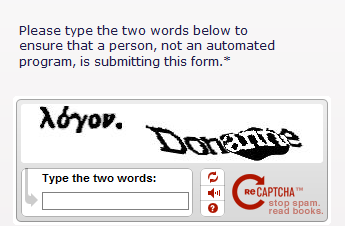

verschillende regels op toepassen om je backend server te beschermen. Verschillende appliances en software bieden diverse mogelijkheden. Denk aan een captcha scherm (zoals weergegeven in de afbeelding) die ingevuld moet worden als er vanaf 1 IP-nummer meer dan 1000 connecties binnen een minuut komen.

verschillende regels op toepassen om je backend server te beschermen. Verschillende appliances en software bieden diverse mogelijkheden. Denk aan een captcha scherm (zoals weergegeven in de afbeelding) die ingevuld moet worden als er vanaf 1 IP-nummer meer dan 1000 connecties binnen een minuut komen.