Het arrangement Linux server is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteurs

- Laatst gewijzigd

- 30-10-2021 19:39:44

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding 4.0 Internationale licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding 4.0 Internationale licentie.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

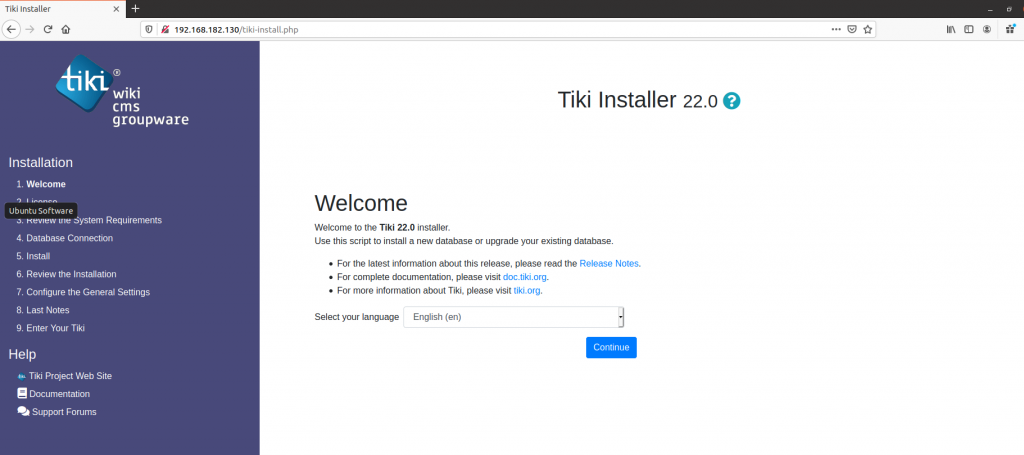

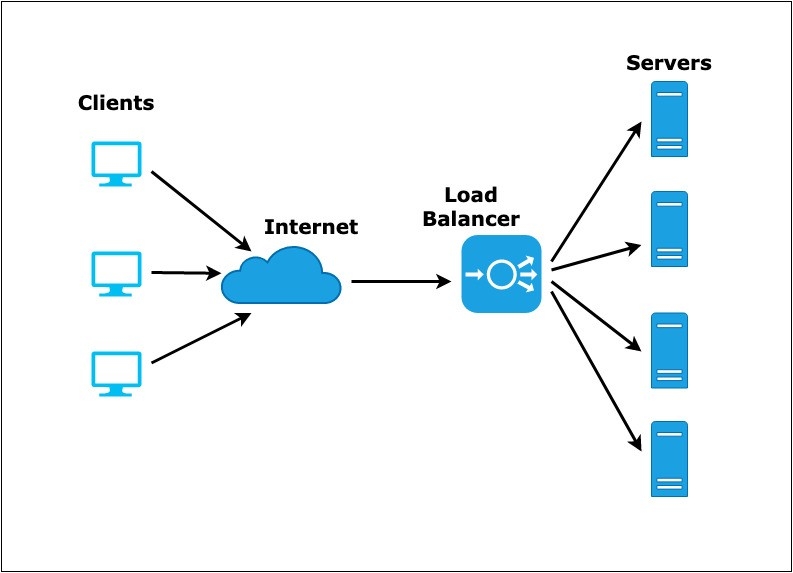

- Voor het vak Linux gaan we 10 weken werken aan verschillende servers binnen Linux. We gaan beginnen met het opzetten van wat basic instellingen die we bij alle servers nodig zijn, daarna het installeren, configureren, beheren van verschillende serverapplicaties.

- Eindgebruiker

- leerling/student

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- databaseserver, linux, open-source router, webserver

Bronnen

| Bron | Type |

|---|---|

|

Vagrant demo https://youtu.be/KABnIuaA8SM |

Video |

|

virtualbox download https://www.virtualbox.org/wiki/Downloads |

Link |

|

GIT-bash download https://gitforwindows.org/ |

Link |

|

Vagrant download https://www.vagrantup.com/downloads.html |

Link |

|

GIT voor Vagrant configuratie voorbeelden https://github.com/borahuho/Ansible-lessen |

Link |