Het arrangement Module: Enigma - Security is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

- Laatst gewijzigd

- 27-07-2025 11:12:45

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding-GelijkDelen 4.0 Internationale licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding en publicatie onder dezelfde licentie vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding-GelijkDelen 4.0 Internationale licentie.

Het thema 'Web Security' is ontwikkeld door auteurs en medewerkers van Enigma-online. Fair Use In de modules van Enigma-online wordt gebruik gemaakt van beeld- en filmmateriaal dat beschikbaar is op internet. Bij het gebruik zijn we uitgegaan van fair use. Meer informatie: Fair use Mocht u vragen/opmerkingen hebben, neem dan contact op via de helpdesk VO-content.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

- Deze module is onderdeel van de arrangeerbare leerlijn van de Stercollecties voor het kerndeel van Informatica voor hv456. In deze module houden we ons bezig met verschillende vormen van security. Daarbij willen we vooral inzichtelijk maken hoe een computergebruiker zich beter kan bewapenen tegen diverse vormen van computercriminaliteit en internetbedreigingen. Het onderwerp security wordt behandeld vanuit drie invalshoeken. De invalshoek van de gewone gebruiker, die van de hacker en die van de ontwikkelaar. Deze verschillende typen gebruikers lopen als het ware als een rode draad door de module heen. We besteden speciaal aandacht aan het internet. Als je weet dat het internet meer onveilig dataverkeer kent dan normale data-uitwisseling, kan het geen kwaad hier meer van te weten. Niet voor niets wordt mensen op het hart gedrukt hun pc te beveiligen met een virusscanner, een firewall, een spamonderdrukker en nog meer digitaal anti-inbraakgereedschap. Je gaat leert de ins en outs van internetgebruik kennen. In ieder onderdeel vind je, verdeeld over verschillende pagina's, informatie in de vorm van teksten, afbeeldingen en video's. Daarnaast ga je zelf aan de slag met toepassingsopdrachten en toetsen. Van de toetsen wordt je voortgang bijgehouden en deze voortgang zal zowel door jou als je docent te bekijken zijn. Veel succes!

- Leerniveau

- HAVO 4; VWO 6; HAVO 5; VWO 4; VWO 5;

- Leerinhoud en doelen

- Informatica;

- Eindgebruiker

- leerling/student

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- arrangeerbaar, copyright, enigma- security, hv456, informatica, internet, privacy, security, stercollectie, virussen

Na verwerking van deze module:

Na verwerking van deze module:

Third party cookies zijn cookies die niet geplaatst worden door de website die bezocht wordt, maar door andere websites.

Third party cookies zijn cookies die niet geplaatst worden door de website die bezocht wordt, maar door andere websites.

Je hebt eerder al kunnen ontdekken dat het bezoeken van sommige websites leidt tot een lijst van cookies. Die cookies komen van verschillende servers. Hieronder zie je een denkbeeldig overzicht van de homepages van

Je hebt eerder al kunnen ontdekken dat het bezoeken van sommige websites leidt tot een lijst van cookies. Die cookies komen van verschillende servers. Hieronder zie je een denkbeeldig overzicht van de homepages van  Van de kant van de server ziet het verhaal er als volgt uit. De server krijgt vele duizenden, misschien wel miljoenen verzoeken per dag. Hij kan wel bepalen welke pagina precies hoe vaak wordt opgehaald. Dat is nuttige informatie.

Van de kant van de server ziet het verhaal er als volgt uit. De server krijgt vele duizenden, misschien wel miljoenen verzoeken per dag. Hij kan wel bepalen welke pagina precies hoe vaak wordt opgehaald. Dat is nuttige informatie. Misschien denk je wel: de server kan zien van welk adres het verzoek komt.

Misschien denk je wel: de server kan zien van welk adres het verzoek komt.

Maar is het normaal gesproken onveilig om vertrouwelijke informatie te versturen? Om die vraag te beantwoorden moeten we weten hoe het internet in elkaar zit.

Maar is het normaal gesproken onveilig om vertrouwelijke informatie te versturen? Om die vraag te beantwoorden moeten we weten hoe het internet in elkaar zit. Beantwoord de volgende vragen:

Beantwoord de volgende vragen: Wie kan die berichten zien? De servers op internet komen natuurlijk niet uit de lucht vallen. Die worden daar neergezet. Meestal door bedrijven. Die bedrijven verdienen geld aan het bieden van internetverbindingen. Dat betekent dat sommige werknemers van zulke bedrijven toegang kunnen hebben tot de servers en kunnen meekijken. Of misschien weet een hacker wel in te breken op zo’n server. Of kan hij meeluisteren op het verkeer tussen twee servers. Of misschien werkt de hacker wel voor zo’n bedrijf.

Wie kan die berichten zien? De servers op internet komen natuurlijk niet uit de lucht vallen. Die worden daar neergezet. Meestal door bedrijven. Die bedrijven verdienen geld aan het bieden van internetverbindingen. Dat betekent dat sommige werknemers van zulke bedrijven toegang kunnen hebben tot de servers en kunnen meekijken. Of misschien weet een hacker wel in te breken op zo’n server. Of kan hij meeluisteren op het verkeer tussen twee servers. Of misschien werkt de hacker wel voor zo’n bedrijf.

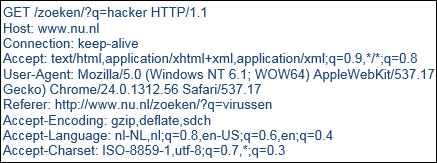

Kijk nog eens goed naar het HTTP-bericht. Kun je zien welke website deze persoon wil bekijken en wat hij daar precies doet?

Kijk nog eens goed naar het HTTP-bericht. Kun je zien welke website deze persoon wil bekijken en wat hij daar precies doet?

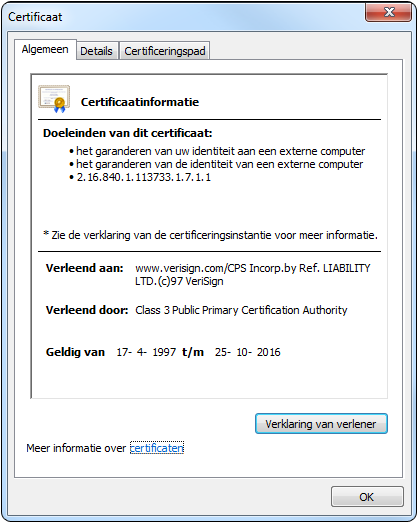

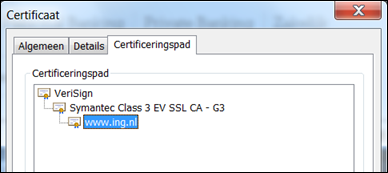

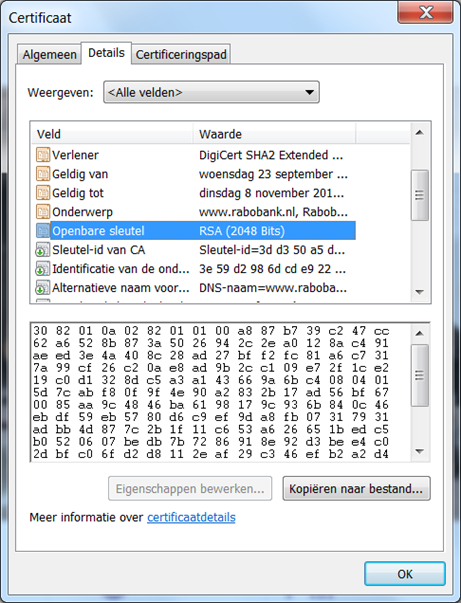

Bekijk een beveiligde website in je browser, dus via HTTPS,

Bekijk een beveiligde website in je browser, dus via HTTPS,

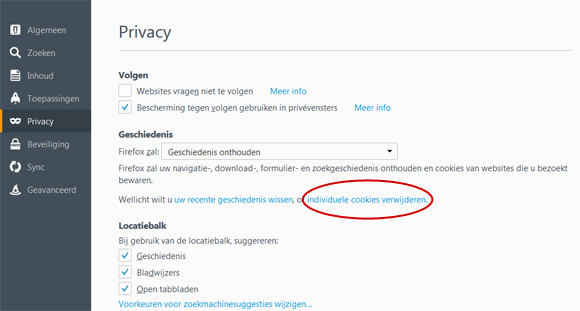

Je gaat nu de stamcertificaten bekijken die op jouw computer staan.

Je gaat nu de stamcertificaten bekijken die op jouw computer staan.

Voor het verzenden en ontvangen van e-mail zijn er globaal twee manieren:

Voor het verzenden en ontvangen van e-mail zijn er globaal twee manieren: Beantwoord de volgende vragen:

Beantwoord de volgende vragen: Bekijk het volgende filmpje over phishing.

Bekijk het volgende filmpje over phishing.

De wet schrijft voor dat bedrijven slechts reclame mogen sturen als de klant hier zelf om heeft gevraagd. Dit heet het opt-in principe. Het mag niet zo zijn dat alleen middels een actie van de klant (bijvoorbeeld door het wegklikken van een al aangevinkt vierkantje) er geen reclame wordt toegestuurd. De klant moet via een actieve handeling (bijvoorbeeld het aanklikken van een nog niet aangevinkt vierkantje) zelf om het toezenden van de reclame vragen. Daarnaast staat in de wet over het opt-out principe: bestaande klanten die informatie ontvangen moeten kosteloos kunnen aangeven dat ze dit niet meer willen.

De wet schrijft voor dat bedrijven slechts reclame mogen sturen als de klant hier zelf om heeft gevraagd. Dit heet het opt-in principe. Het mag niet zo zijn dat alleen middels een actie van de klant (bijvoorbeeld door het wegklikken van een al aangevinkt vierkantje) er geen reclame wordt toegestuurd. De klant moet via een actieve handeling (bijvoorbeeld het aanklikken van een nog niet aangevinkt vierkantje) zelf om het toezenden van de reclame vragen. Daarnaast staat in de wet over het opt-out principe: bestaande klanten die informatie ontvangen moeten kosteloos kunnen aangeven dat ze dit niet meer willen.

Volgens Arnoud Engelfriet, jurist met specialisatie computercriminaliteit, zou je onder computercriminaliteit kunnen verstaan: misdrijven die met een computer gepleegd worden. Maar omdat het niet de bedoeling is dat iemand neerslaan met een laptop als computercriminaliteit wordt beschouwd, kun je die omschrijving beter iets beperkter maken: het gebruik van ICT moet een wezenlijke rol spelen bij het misdrijf.

Volgens Arnoud Engelfriet, jurist met specialisatie computercriminaliteit, zou je onder computercriminaliteit kunnen verstaan: misdrijven die met een computer gepleegd worden. Maar omdat het niet de bedoeling is dat iemand neerslaan met een laptop als computercriminaliteit wordt beschouwd, kun je die omschrijving beter iets beperkter maken: het gebruik van ICT moet een wezenlijke rol spelen bij het misdrijf.

In het filmpje “illegal numbers” wordt uitgelegd waarom het verspreiden van bepaalde reeksen nullen en enen als illegaal zou kunnen worden beschouwd.

In het filmpje “illegal numbers” wordt uitgelegd waarom het verspreiden van bepaalde reeksen nullen en enen als illegaal zou kunnen worden beschouwd. De regels zijn duidelijk en heel lang geleden, nog vóór het digitale tijdperk, vastgelegd in dit auteursrecht. Dat bestaat zelfs al sinds 1886 (na de Conventie van Bern).

De regels zijn duidelijk en heel lang geleden, nog vóór het digitale tijdperk, vastgelegd in dit auteursrecht. Dat bestaat zelfs al sinds 1886 (na de Conventie van Bern).

Maak de onderstaande opdrachten:

Maak de onderstaande opdrachten: Downloaden is een geliefde bezigheid. We willen zoveel mogelijk muziek, films, software, nuttige informatie voor een werkstuk en dergelijke downloaden. In het vorige stukje heb je kunnen lezen dat voor producten die onder de Creative Commons spelregels vallen, dit niet tegengaan wordt, maar dat er wat voorwaarden aan gesteld worden. Die zijn niet zo moeilijk na te komen. Ze kosten je bovendien geen cent.

Downloaden is een geliefde bezigheid. We willen zoveel mogelijk muziek, films, software, nuttige informatie voor een werkstuk en dergelijke downloaden. In het vorige stukje heb je kunnen lezen dat voor producten die onder de Creative Commons spelregels vallen, dit niet tegengaan wordt, maar dat er wat voorwaarden aan gesteld worden. Die zijn niet zo moeilijk na te komen. Ze kosten je bovendien geen cent. Popcorn Time is een programma waarmee gebruikers naar films en series kunnen zoeken om deze in hoge kwaliteit naar hun computer te streamen. In 2014 is het domein offline gehaald. Na het offline halen van het domein zijn andere groepen ontwikkelaars via de opensource-code van het programma hun eigen versies gaan maken. Time4Popcorn is zo’n versie. Deze dienst maakt met toestemming van de originele ontwikkelaars nog steeds gebruik van de naam Popcorn Time.

Popcorn Time is een programma waarmee gebruikers naar films en series kunnen zoeken om deze in hoge kwaliteit naar hun computer te streamen. In 2014 is het domein offline gehaald. Na het offline halen van het domein zijn andere groepen ontwikkelaars via de opensource-code van het programma hun eigen versies gaan maken. Time4Popcorn is zo’n versie. Deze dienst maakt met toestemming van de originele ontwikkelaars nog steeds gebruik van de naam Popcorn Time.

In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Security.

In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Security.

In onderdeel B van deze interactieve module hebben we het onderwerp security behandeld vanuit de invalshoek van een gewone gebruiker. We zijn inmiddels aanbeland bij de invalshoek van de hacker.

In onderdeel B van deze interactieve module hebben we het onderwerp security behandeld vanuit de invalshoek van een gewone gebruiker. We zijn inmiddels aanbeland bij de invalshoek van de hacker. Een forse straf voor een hacker uit Nederland: Fortezzza moet in Amerika 12 jaar de cel in. David Benjamin S., zoals Fortezzza in het echt heet, was een belangrijke schakel in een grote fraudezaak met creditcards. Volgens de Amerikaanse rechter is de schade meer dan 63 miljoen dollar en zijn er tienduizenden mensen gedupeerd. Fortezzza (21) verkocht met een handlanger meer dan 100.000 gestolen creditcardgegevens. Hij bouwde speciale sites waar andere criminelen de gegevens konden downloaden.

Een forse straf voor een hacker uit Nederland: Fortezzza moet in Amerika 12 jaar de cel in. David Benjamin S., zoals Fortezzza in het echt heet, was een belangrijke schakel in een grote fraudezaak met creditcards. Volgens de Amerikaanse rechter is de schade meer dan 63 miljoen dollar en zijn er tienduizenden mensen gedupeerd. Fortezzza (21) verkocht met een handlanger meer dan 100.000 gestolen creditcardgegevens. Hij bouwde speciale sites waar andere criminelen de gegevens konden downloaden.

Met hacken kun je dus geld verdienen. Maar je kunt er ook voor worden veroordeeld. En misschien lijkt het allemaal heel onschuldig, vanachter je computer.

Met hacken kun je dus geld verdienen. Maar je kunt er ook voor worden veroordeeld. En misschien lijkt het allemaal heel onschuldig, vanachter je computer. Of justitie dat ook zo ziet, is nog maar de vraag, Opstelten kan dat niet garanderen. "Volkomen nutteloos voor ethische hackers", vindt internetjournalist Brenno de Winter daarom. "Het zou heel onverstandig zijn als mensen langs deze spelregels gaan meespelen". Ook over de anonimiteit van de hacker heeft hij vragen: "Het is ook heel onhandig omdat je jezelf al kenbaar hebt moeten maken bij het bedrijf, dus die weten al wie je bent. De opsporing wordt zo enorm veel vereenvoudigd dus je loopt nog grotere risico's." Een langere reactie hoor je hiernaast.

Of justitie dat ook zo ziet, is nog maar de vraag, Opstelten kan dat niet garanderen. "Volkomen nutteloos voor ethische hackers", vindt internetjournalist Brenno de Winter daarom. "Het zou heel onverstandig zijn als mensen langs deze spelregels gaan meespelen". Ook over de anonimiteit van de hacker heeft hij vragen: "Het is ook heel onhandig omdat je jezelf al kenbaar hebt moeten maken bij het bedrijf, dus die weten al wie je bent. De opsporing wordt zo enorm veel vereenvoudigd dus je loopt nog grotere risico's." Een langere reactie hoor je hiernaast. Wat is ethisch hacken?

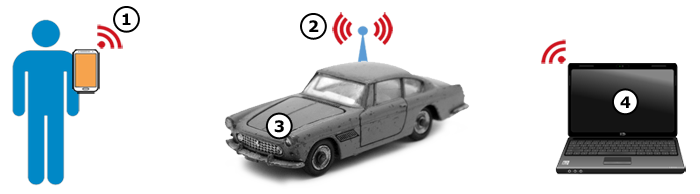

Wat is ethisch hacken? Bekijk het filmpje over hacken van auto's.

Bekijk het filmpje over hacken van auto's.

Bekijk de website van uconnect:

Bekijk de website van uconnect:

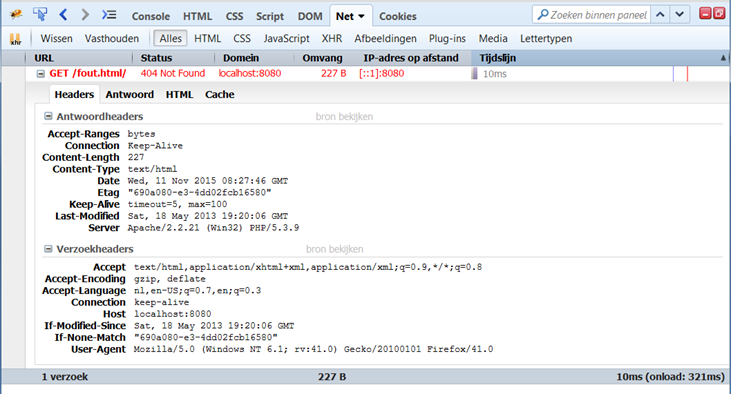

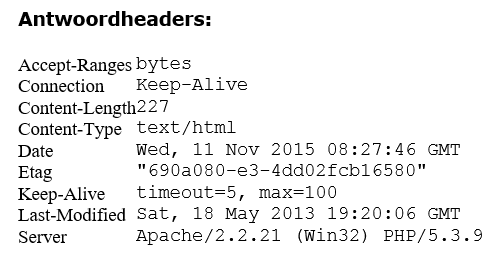

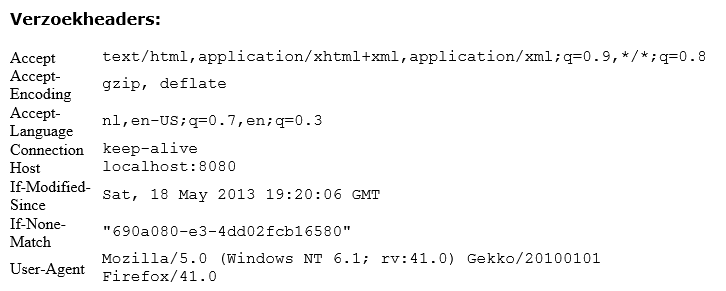

Als in de webpagina’s niet wordt prijsgegeven welke software wordt gebruikt, dan is er nog een andere optie. De webpagina (de HTML-code, CSS-code, plaatjes, etc) is namelijk niet de enige informatie die wordt uitgewisseld tussen de webserversoftware en je browser. Deze twee programma’s communiceren namelijk via HTTP.

Als in de webpagina’s niet wordt prijsgegeven welke software wordt gebruikt, dan is er nog een andere optie. De webpagina (de HTML-code, CSS-code, plaatjes, etc) is namelijk niet de enige informatie die wordt uitgewisseld tussen de webserversoftware en je browser. Deze twee programma’s communiceren namelijk via HTTP.

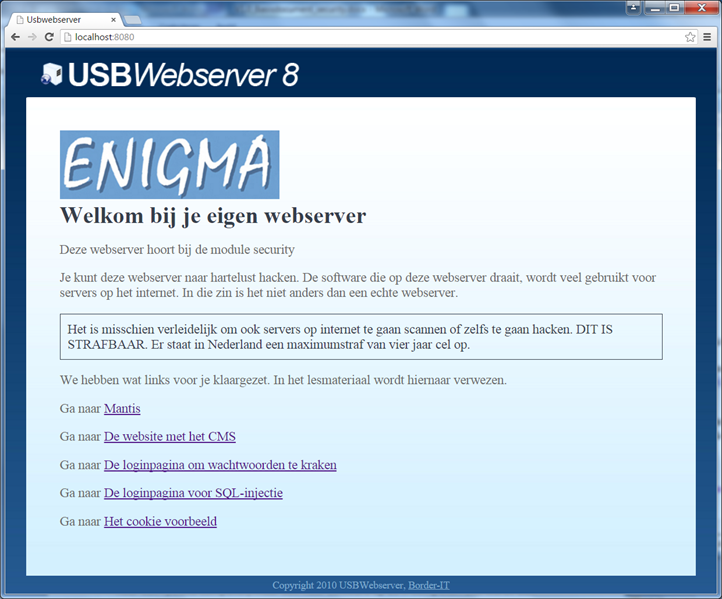

Voor deze opdracht maken we gebruik van de USB-webserver.

Voor deze opdracht maken we gebruik van de USB-webserver.

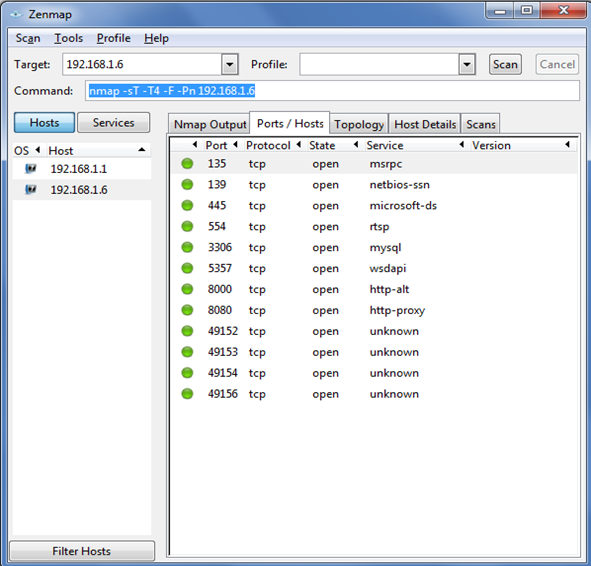

Poortscanner

Poortscanner Voor deze opdracht maken we gebruik van de USB-webserver en moet het programma nmap geïnstalleerd worden

Voor deze opdracht maken we gebruik van de USB-webserver en moet het programma nmap geïnstalleerd worden

De onderstaande opdrachten hebben allemaal bestrekking op de brute force attack:

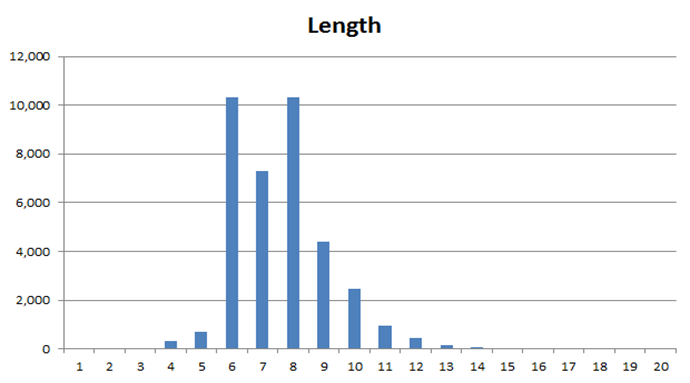

De onderstaande opdrachten hebben allemaal bestrekking op de brute force attack: In 2011 is er een database van Sony gehackt en kwamen de logins en wachtwoorden van 37.000 mensen op straat te liggen. Niet zo best natuurlijk.

In 2011 is er een database van Sony gehackt en kwamen de logins en wachtwoorden van 37.000 mensen op straat te liggen. Niet zo best natuurlijk.

Vele internetdiensten accepteren ook andere tekens dan de gebruikelijke letters en cijfers, zoals ! @ # $ % ^. Prettig maar lastig. Wat je nou zou kunnen denken is: er zijn genoeg mogelijkheden, dus ik hoef niet zo’n moeilijk wachtwoord te bedenken, ze proberen het toch niet. Mis, want heel veel hackers proberen eerst alle getallen omdat dat er toch niet zo veel zijn.

Vele internetdiensten accepteren ook andere tekens dan de gebruikelijke letters en cijfers, zoals ! @ # $ % ^. Prettig maar lastig. Wat je nou zou kunnen denken is: er zijn genoeg mogelijkheden, dus ik hoef niet zo’n moeilijk wachtwoord te bedenken, ze proberen het toch niet. Mis, want heel veel hackers proberen eerst alle getallen omdat dat er toch niet zo veel zijn.

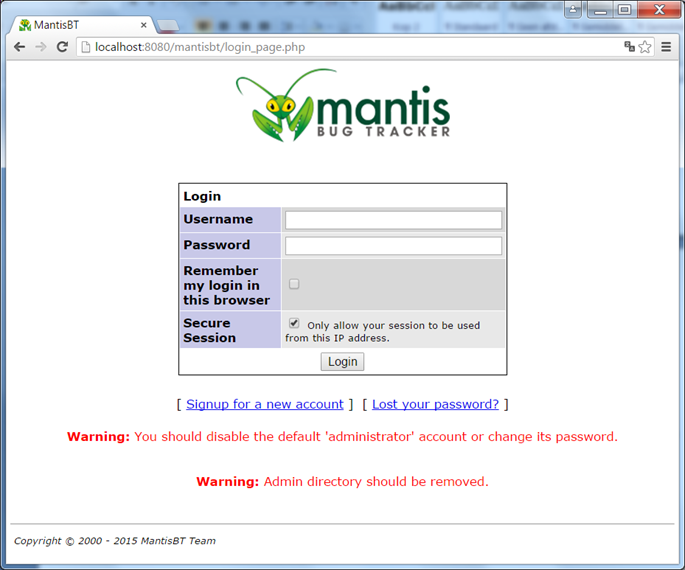

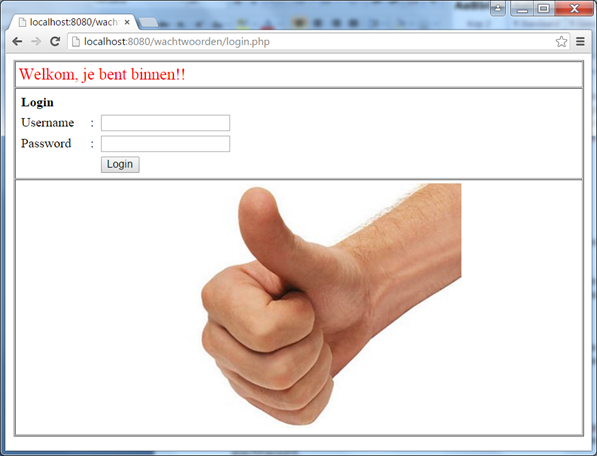

Voor deze opdracht maken we gebruik van de USB-webserver. Activeer de webserver en klik op de knop “Localhost”. Klik in het menu op de hyperlink De loginpagina voor SQL-injectie. Je wordt verwezen naar een login-pagina. Je kan deze pagina ook openen door in de browser

Voor deze opdracht maken we gebruik van de USB-webserver. Activeer de webserver en klik op de knop “Localhost”. Klik in het menu op de hyperlink De loginpagina voor SQL-injectie. Je wordt verwezen naar een login-pagina. Je kan deze pagina ook openen door in de browser  Bij het SQL-commando

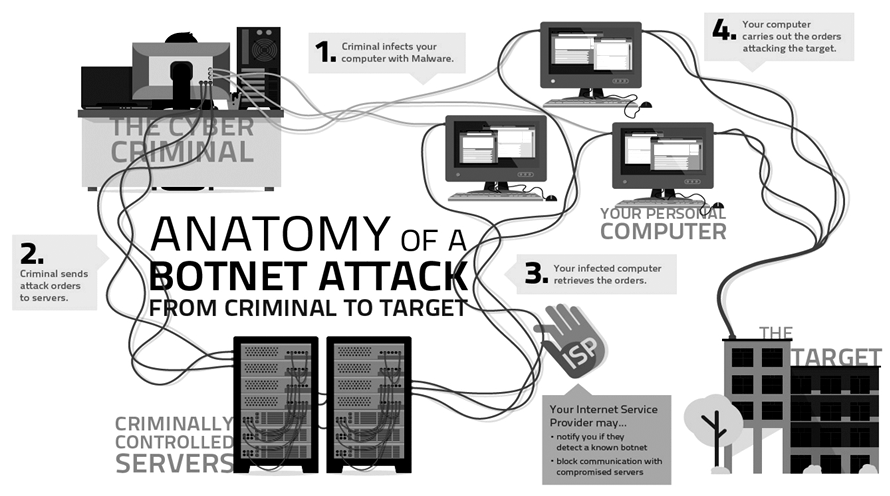

Bij het SQL-commando DDoS staat voor Distributed Denial of Service. Door heel veel nepberichten met verzoeken te sturen naar een webserver raakt die webserver overbelast en kan het de gewone verzoeken niet meer verwerken. De service werkt dan niet meer:

DDoS staat voor Distributed Denial of Service. Door heel veel nepberichten met verzoeken te sturen naar een webserver raakt die webserver overbelast en kan het de gewone verzoeken niet meer verwerken. De service werkt dan niet meer:

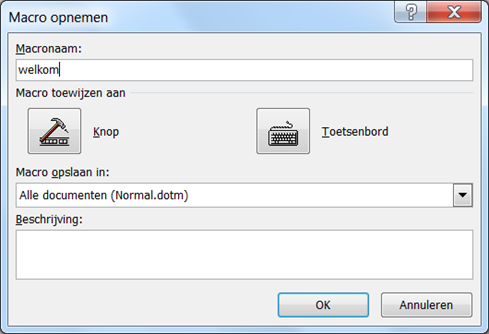

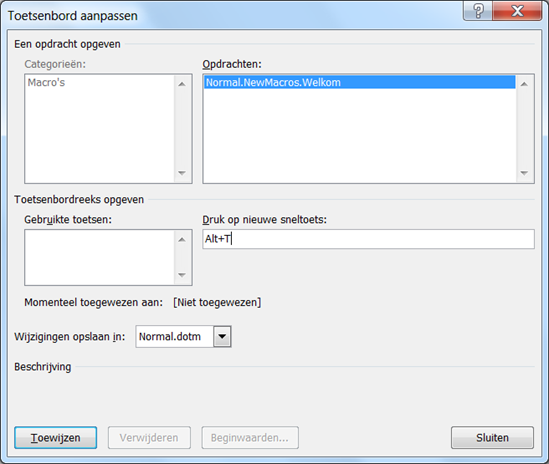

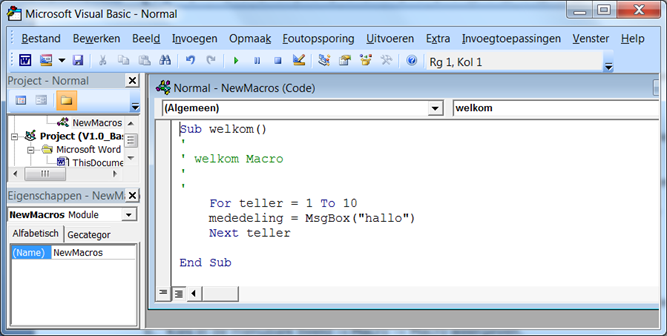

Een macrovirus is een computervirus dat gebruik maakt van de programmeermogelijkheden van macrotalen in tekstverwerkers, rekenbladen en databaseprogramma’s. In tegenstelling tot “gewone” virussen worden macrovirussen niet verspreid middels een uitvoerbaar programma, maar door gegevensdocumenten zoals Word of Excel. Als het document wordt geopend met het bijbehorende programma zal de macro worden uitgevoerd mits het uitvoeren van macro’s niet standaard is uitgeschakeld. Tegenwoordig is in Microsoft Office standaard ingesteld dat macro’s niet meer automatisch worden uitgevoerd.

Een macrovirus is een computervirus dat gebruik maakt van de programmeermogelijkheden van macrotalen in tekstverwerkers, rekenbladen en databaseprogramma’s. In tegenstelling tot “gewone” virussen worden macrovirussen niet verspreid middels een uitvoerbaar programma, maar door gegevensdocumenten zoals Word of Excel. Als het document wordt geopend met het bijbehorende programma zal de macro worden uitgevoerd mits het uitvoeren van macro’s niet standaard is uitgeschakeld. Tegenwoordig is in Microsoft Office standaard ingesteld dat macro’s niet meer automatisch worden uitgevoerd.

Open in Word het bestand welkom. Dit is het bestand waaraan de macro met de naam is gekoppeld.

Open in Word het bestand welkom. Dit is het bestand waaraan de macro met de naam is gekoppeld.

Zeg van de volgende soorten bestanden (kijk naar de extensie) of er een virus in kan zitten.

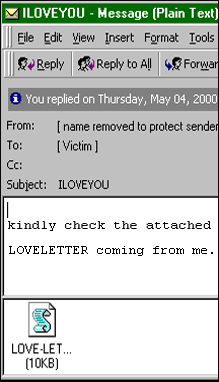

Zeg van de volgende soorten bestanden (kijk naar de extensie) of er een virus in kan zitten. Een voorbeeld van een bekend virus is het ILOVEYOU virus die een schade van 5,5 miljard dollar veroorzaakte.

Een voorbeeld van een bekend virus is het ILOVEYOU virus die een schade van 5,5 miljard dollar veroorzaakte. Nieuws - Een zeer agressief virus waart rond over de wereld: I Love You. Mailservers van diverse bedrijven liggen al plat.

Nieuws - Een zeer agressief virus waart rond over de wereld: I Love You. Mailservers van diverse bedrijven liggen al plat.

Wat kan zich in principe sneller verspreiden, een worm of een virus?

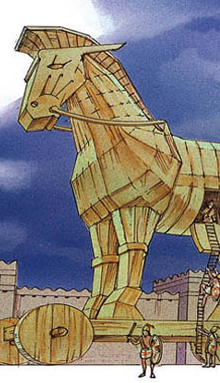

Wat kan zich in principe sneller verspreiden, een worm of een virus? Wormen en sommige virussen hebben de eigenschap dat ze zich zelf vermenigvuldigen. Dat geldt niet voor een Trojaans paard. Een Trojaans paard moet de door de gebruiker van een pc binnengehaald worden en zal zichzelf niet kopiëren zoals dat bij wormen wel het geval is.

Wormen en sommige virussen hebben de eigenschap dat ze zich zelf vermenigvuldigen. Dat geldt niet voor een Trojaans paard. Een Trojaans paard moet de door de gebruiker van een pc binnengehaald worden en zal zichzelf niet kopiëren zoals dat bij wormen wel het geval is.

Hoe regelen het AMC en het VUmc de toegang tot het elektronisch patiënten dossier?

Hoe regelen het AMC en het VUmc de toegang tot het elektronisch patiënten dossier?

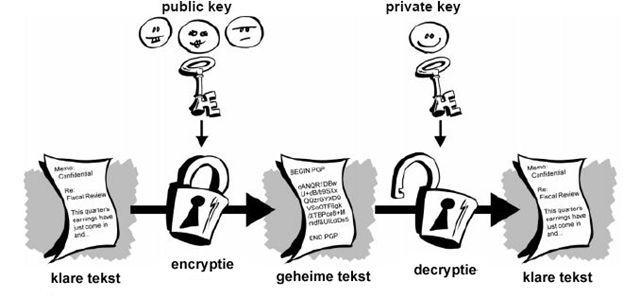

Waarom is een sleutellengte van 1024 bits minder veilig dan 2048 bits?

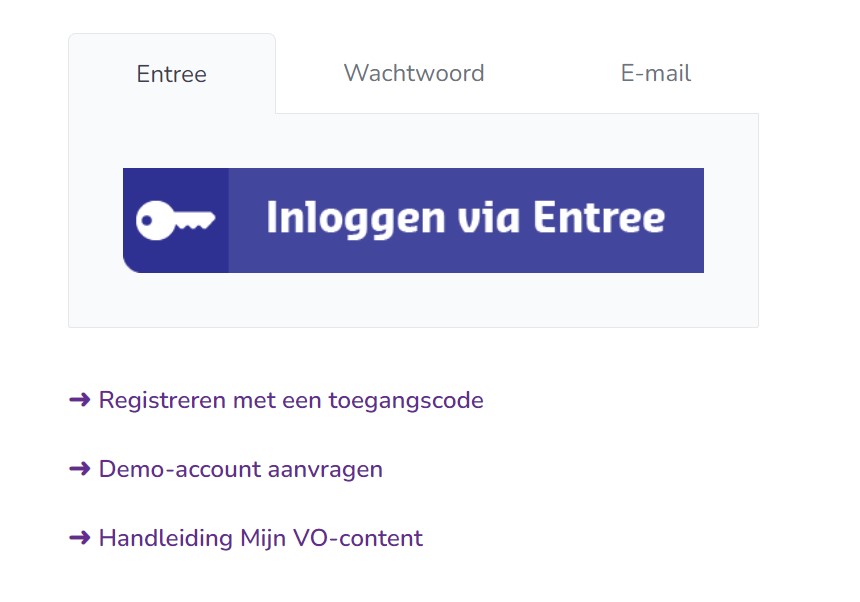

Waarom is een sleutellengte van 1024 bits minder veilig dan 2048 bits? Bekijk hier je voortgang

Bekijk hier je voortgang