Het arrangement Security in netwerken is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

- Laatst gewijzigd

- 14-12-2017 14:35:10

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding 3.0 Nederlands licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding 3.0 Nederland licentie.

Maak nu de opdrachten en lever deze in de ELO in.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

- Noorderpoort

- Eindgebruiker

- leraar

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- security keuzedeel

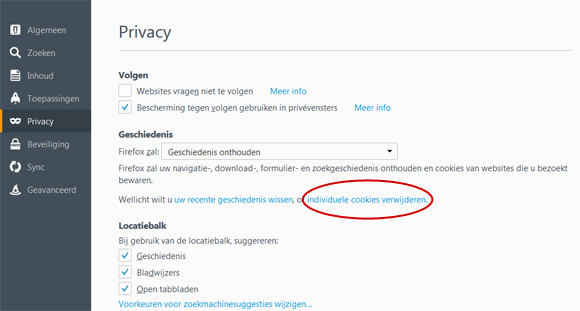

Third party cookies zijn cookies die niet geplaatst worden door de website die bezocht wordt, maar door andere websites.

Third party cookies zijn cookies die niet geplaatst worden door de website die bezocht wordt, maar door andere websites.

Na verwerking van deze module:

Na verwerking van deze module: