A Inleiding

Vooraf

Onder computer security, men spreekt ook wel van cybersecurity of IT-security, verstaan we de beveiliging van informatiesystemen tegen diefstal of het beschadigen ervan. Dat kan betrekking hebben op de hardware, de software maar ook op de informatie zelf.

Onder security valt ook het beschermen van diensten die door een informatiesysteem worden aangeboden. Bijvoorbeeld het voorkomen van een

DDoS-aanval, waardoor de server van een bank niet meer bereikbaar is. Als we het hebben over alles wat met veilig internetgebruik te maken heeft dan spreken we van web security.

In deze module houden we ons bezig met verschillende vormen van security.

Daarbij willen we vooral inzichtelijk maken hoe een computergebruiker zich beter kan bewapenen tegen diverse vormen van computercriminaliteit en internetbedreigingen. Het onderwerp security wordt behandeld vanuit drie invalshoeken. De invalshoek van de gewone gebruiker, die van de hacker en die van de ontwikkelaar.

Deze verschillende typen gebruikers lopen als het ware als een rode draad door de module heen.

In dit onderdeel komen diverse onderwerpen aan bod die te maken hebben met security: cookies, privacy, spam, hacken, sql-injectie, een botnet, een DDoS-aanval, virussen en wormen, wachtwoorden, downloaden enz.

We besteden bij het bespreken ervan speciaal aandacht aan het internet.

Als je weet dat het internet meer onveilig dataverkeer kent dan normale data-uitwisseling, kan het geen kwaad hier meer van te weten. Niet voor niets wordt mensen op het hart gedrukt hun pc te beveiligen met een virusscanner, een firewall, een spamonderdrukker en nog meer digitaal anti-inbraakgereedschap. Je leert de ins en outs van normaal en minder normaal internetgebruik kennen. Daarvoor laten we je veel zelf ontdekken (learning by doing). We hopen dan ook dat je er heel wat van zult opsteken.

Leerdoelen

Na verwerking van deze module:

Na verwerking van deze module:

- kun je aangeven wat het begrip security inhoudt;

- kun je verschillende vormen van security onderscheiden;

- kun je diverse typen cookies onderscheiden;

- ken je de voor- en nadelen van cookies;

- ken je het verschil tussen HTTP en HTTPS;

- weet je welke vormen spam kan aannemen;

- weet je welke juridische gevolgen het overtreden van copyrightregels heeft;

- kun je aangeven wat plagiaat is en hoe je dat moet vermijden;

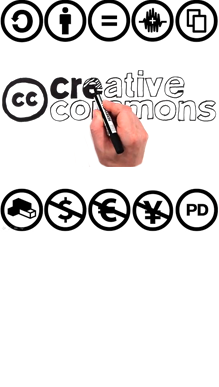

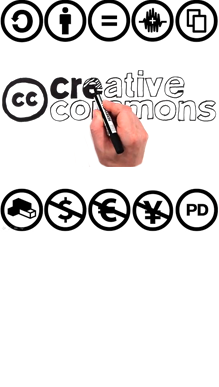

- weet je hoe om te gaan met Creative Commons afspraken;

- ken je het verschil tussen legaal en illegaal downloaden;

- ken je het verschil tussen computervirussen en –wormen;

- weet je welke rol de computerpoorten spelen in verband met hack-aanvallen;

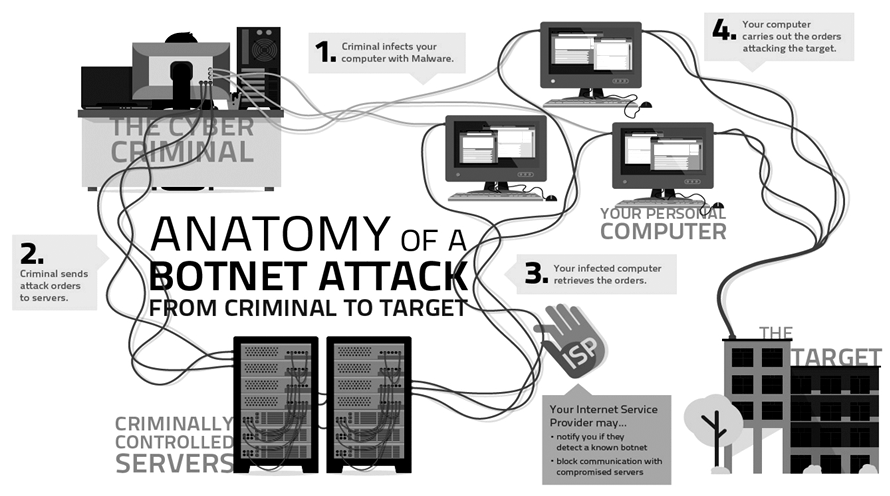

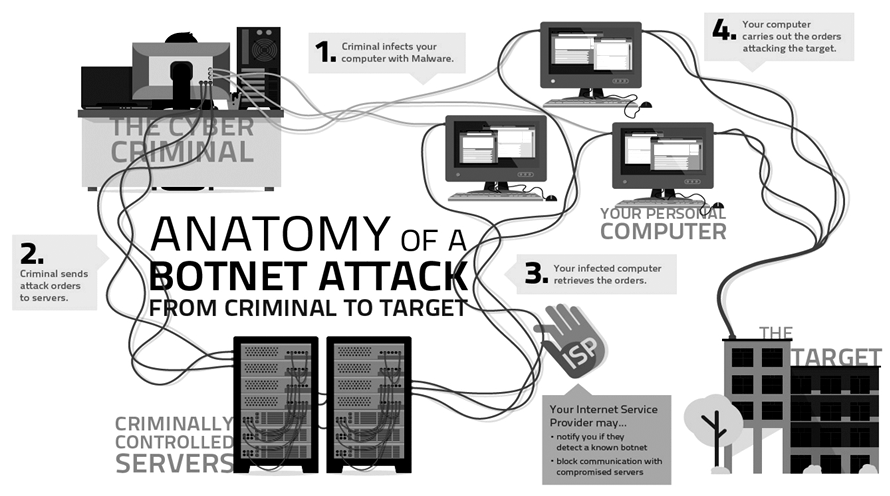

- weet je wat een botnet is;

- weet je hoe een DDoS-aanval werkt;

- weet je hoe je je eigen website tegen hackers kunt beschermen;

- weet je hoe je op een veilige manier de toegang tot informatiesystemen kan regelen.

Zo werkt het

Je bent begonnen in de module security. Deze module bestaat uit meerdere onderdelen. In ieder onderdeel vind je, verdeeld over verschillende pagina's, informatie in de vorm van teksten, afbeeldingen en video's.

Daarnaast ga je zelf aan de slag. Onder het kopje "Aan de slag" vind je steeds toepassingsopdrachten. Deze opdrachten maak je alleen of met een klasgenoot.

Er zijn ook toetsen. Deze herken je aan de blauwe knop met daarop "Adaptieve Toets".

Een toets bestaat uit meerdere vragen. Dat kunnen gesloten vragen zijn, die door de computer worden nagekeken, of open vragen, die moet je zelf nakijken.

Bij een enkele vraag moet je een bestand uploaden.

Van de toetsen wordt, als je ingelogd bent, de voortgang bijgehouden.

Het resultaat vind je onder de knop "Voortgang". Deze voortgang is ook door je docent te bekijken.

In deze module wordt er gebruik gemaakt van de volgende bestanden:

Klik op de bestanden om ze te openen.

Succes met de module security.

B1 De gebruiker

Cookies - 1

Waar de gebruiker van het internet al vlug tegenaan loopt, zijn de bekende en soms beruchte cookies. Elke cookie bestaat uit een kleine hoeveelheid data en bevat een unieke code. Deze unieke code verklaart waarom ze cookies heten.

Dat komt namelijk van “fortune cookies”. Dat zijn koekjes met daarin een persoonlijke (unieke) boodschap. Deze koekjes krijg je soms als je in een (oosters) restaurant hebt gegeten.

Cookies worden opgeslagen in kleine tekstbestanden op je computer. Ze zorgen er bijvoorbeeld voor dat je na een eerste inlog de volgende keer weer herkend wordt.

Als je ingestemd hebt met het plaatsen van een cookie op je pc, stuurt de browser de cookie mee naar de website.

De server waar deze website op staat heeft een database met daarin alle cookies die horen bij die website. In de database staat bij elke cookie van wie deze cookie is.

Op het moment dat jij dus de website bezoekt, kan de webserver aan de hand van de cookie zien dat jij het bent. Zo hoef je niet steeds opnieuw je naam en soms ook wachtwoord in te vullen.

Cookies worden automatisch in de browser gezet als je een website bezoekt.

Maar regelmatig blijft het niet bij één cookie. Cookies lijken heel onschuldig, maar dat is niet helemaal waar. Ze worden namelijk niet alleen gebruikt na het inloggen.

Veel websites sturen bij het eerste de beste bezoek al een cookie mee.

VideoAlert(document.cookie)

Je kunt controleren of er op een website cookies actief zijn. In de adresbalk van een browser typen we een stukje JavaScript. Namelijk:

javascript: alert(document.cookie)

Daarna drukken we de enter-toets in.

We nemen als voorbeeld de website:

http://www.google.nl

Als een website gebruik maakt van cookies krijg je een popup-scherm te zien met informatie over de actieve cookie.

★ Aan de slag 1

Beantwoord de volgende vragen:

- In de inleiding heb je kunnen lezen dat we in deze module het onderwerp security vanuit de invalshoek van 3 typen gebruikers bekijken. Namelijk vanuit de invalshoek van de gewone gebruiker, de hacker en die van de ontwikkelaar. Leg uit dat de drie genoemde gebruikers (helaas) niet zonder elkaar kunnen.

- Hoe komt de internetcookie aan deze naam?

- Waarom is de mededeling in de tekst over cookies “Op het moment dat jij dus de website bezoekt, kan de website aan de hand van de cookie zien dat jij het bent.” niet helemaal juist? Hoe kun je dit beter formuleren?

- Heeft een cookie te maken met privacy? Leg uit waarom wel of waarom niet.

Cookies - 2

Third party cookies

Er bestaan verschillende soorten cookies.

We bespreken er enkelen:

Session cookies zijn cookies die informatie bevatten die gebruikt wordt binnen een browsersessie.

Deze gegevens worden tijdelijk opgeslagen zolang de sessie duurt. Webwinkels maken vaak gebruik van dit soort cookies.

Tracking cookies zijn cookies die worden gebruikt voor het verzamelen van informatie over websurfers.

Websites kunnen via tracking cookies bijhouden wat jij allemaal bekijkt op hun site. Daarmee kunnen ze:

- inzicht krijgen in wat hun bezoekers doen op hun website. Hoeveel pagina’s bezoekt iemand gemiddeld?

- een profiel opbouwen van jou als bezoeker. Als ze bijvoorbeeld zien dat jij veel pagina’s over sport bekijkt, kunnen ze er voor zorgen dat de onderdelen over sport hoger in de site komen te staan.

Iemand die meer geïnteresseerd is in muziek,

krijgt juist de onderdelen over muziek duidelijker in beeld.

Third party cookies

Third party cookies zijn cookies die niet geplaatst worden door de website die bezocht wordt, maar door andere websites.

Je bezoekt de website

www.nu.nl. Op deze website kunnen advertenties staan die gelinkt en afkomstig zijn van andere websites. De bezoeker klikt op de advertentie. Tijdens het downloaden van de reclame wordt er ook een cookie actief die gekoppeld is aan de webpagina van de adverteerder. De adverteerder van de externe website kan nu het surfgedrag van een bezoeker volgen en analyseren. Dat biedt inzicht in wat deze bezoeker interessant vindt. Op basis van die informatie kunnen er aan deze specifieke bezoeker in de toekomst advertenties op maat worden aangeboden.

★ Aan de slag 2

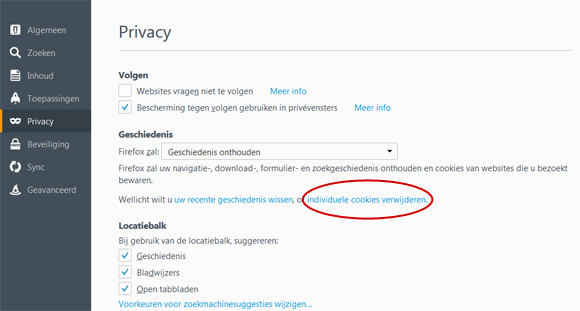

Start een browser (bijvoorbeeld Firefox) en bekijk de cookies die zijn opgeslagen in de browser. Ga daarvoor naar het tabblad Extra, klik op Opties en vervolgens op “individuele cookies verwijderen” bij “Privacy” (zie afbeelding).

- Hoeveel cookies staan er in?

- Wat staat er in een cookie?

- Kun je in de cookie zien bij welke website deze hoort?

- Als het goed is heeft elke cookie een unieke rij van cijfers en/of letters.

Bekijk enkele cookies en controleer of dit klopt. Vergelijk eventueel met de cookies van iemand anders.

★ Aan de slag 3

Ga weer naar het overzicht van de cookies.

Hier vind je een knop waarmee je alle cookies kunt verwijderen.

Klik op deze knop en open de website: www.nu.nl.

Ga akkoord met het gebruik van cookies en bekijk welke cookies er opgeslagen zijn.

- Hoeveel cookies zijn er toegevoegd?

- Zoek van twee cookies de bijbehorende websites.

Kies twee websites die je nog niet kent.

- Kun je in de cookie zien bij welke website deze hoort?

- Wat zijn dit voor websites en welke bedrijven zitten daarachter?

Geef aan wat die bedrijven doen.

Cookies - 3

Cookies kunnen dus meer dan alleen maar onthouden dat jij weer inlogt. Het ligt aan jou of je het geen bezwaar vindt dat een website gegevens van je onthoudt die persoonlijk zijn, zoals bij Facebook. Als je dat gemakkelijk vindt, zijn cookies voor jou geen probleem. Heb je er bezwaar tegen, dan kun je vermijden dat er cookies van een of meer sites op je computer komen te staan.

Een cookie kun je vergelijken met een klantenkaart bij de supermarkt. Elke keer als je boodschappen doet, wordt je klantenkaart gescand. Je krijgt er korting mee, heel fijn natuurlijk. Maar aan de andere kant weet de supermarkt wel precies wat jij hebt gekocht in de afgelopen maanden of zelfs jaren.

Misschien is het je bekend dat de browser voor elke pagina een nieuw verzoek stuurt naar de server. De server antwoordt steeds door de gevraagde webpagina terug te sturen. Of een plaatje. Of een filmpje. Voor elk onderdeel moet de browser een apart verzoek sturen. Maar de server kan zonder cookies niet zien van wie het verzoek komt. In het volgende filmpje wordt het uitgelegd:

★ Aan de slag 4

Ga naar een website waarbij je moet inloggen.

Facebook is daar een goed voorbeeld van.

Log in op de website met je gebruikersnaam en wachtwoord, en vink daarbij aan dat je ingelogd of aangemeld wilt blijven als dat kan.

- Bekijk wederom de lijst van cookies.

Is er een cookie van de website waar je bent ingelogd toegevoegd?

- Sluit nu de browser af.

Start vervolgens de browser weer en ga weer naar dezelfde website.

Moet je nu opnieuw inloggen?

★ Aan de slag 5

Je hebt eerder al kunnen ontdekken dat het bezoeken van sommige websites leidt tot een lijst van cookies. Die cookies komen van verschillende servers. Hieronder zie je een denkbeeldig overzicht van de homepages van www.nu.nl en www.ad.nl.

Je hebt eerder al kunnen ontdekken dat het bezoeken van sommige websites leidt tot een lijst van cookies. Die cookies komen van verschillende servers. Hieronder zie je een denkbeeldig overzicht van de homepages van www.nu.nl en www.ad.nl.

De site van nu.nl staat op server A, de site van ad.nl staat op server F.

De pagina’s bevatten reclame die op andere servers staat.

| www.nu.nl |

www.ad.nl |

Server A: index.html

Server B: reclame1_nu.png

Server C: reclame2_nu.png

Server D: reclame3_nu.png

Server E: reclame4_nu.png |

Server F: index.html

Server G: reclame5_ad.png

Server C: reclame6_ad.png

Server H: reclame7_ad.png |

- Stel dat je de pagina opent van www.nu.nl.

Elke server stuurt precies 1 cookie.

Hoeveel cookies ontvang je dan?

- Als je de pagina van nu.nl opent, wordt ook de reclame van server B gedownload.

Kan server B bepalen van welke site jij deze reclame bekijkt?

- Na het openen van www.nu.nl ga je naar www.ad.nl.

Wat zou server C nu van je kunnen weten?

- Servers B, C, D, E en G, H zijn allemaal van reclamebedrijven.

Zij willen graag dat je op hun banners klikt.

Daar krijgen ze geld voor.

Wat zou server C kunnen doen om meer mensen te laten klikken op de banner.

Cookies - 4

Van de kant van de server ziet het verhaal er als volgt uit. De server krijgt vele duizenden, misschien wel miljoenen verzoeken per dag. Hij kan wel bepalen welke pagina precies hoe vaak wordt opgehaald. Dat is nuttige informatie.

Van de kant van de server ziet het verhaal er als volgt uit. De server krijgt vele duizenden, misschien wel miljoenen verzoeken per dag. Hij kan wel bepalen welke pagina precies hoe vaak wordt opgehaald. Dat is nuttige informatie.

Als nu.nl ziet dat de pagina’s over politiek maar weinig worden bekeken, gaan ze daar waarschijnlijk iets aan doen.

De server kan van die verzoeken niet zien welke bij elkaar horen. Welke van die duizenden verzoeken komen van jou? Door cookies te gebruiken kan men dat wel zien. Elk verzoek krijgt immers een unieke cookie mee. Alle verzoeken met dezelfde cookie horen bij elkaar.

Om goed te kunnen begrijpen wat je met cookies kunt bereiken, is het belangrijk om te weten hoe een website wordt gedownload door een browser.

Dat gaat grofweg als volgt:

Downloaden van een website door een browser

- Jij tikt het adres in van de website in de browser.

- De browser downloadt de HTML-code van de homepage

(als er een cookie is, wordt deze meegezonden door de browser).

- De browser kijkt wat er allemaal in de pagina staat aan plaatjes (maar ook aan video’s en audio) en controleert of er JavaScript of CSS wordt gebruikt.

- Al deze plaatjes (en andere onderdelen) worden apart gedownload. Ook hierbij worden de cookies door de browser meegezonden. Het kan zijn dat deze onderdelen van andere servers komen. Zo zou www.nu.nl een plaatje kunnen opnemen dat staat bij www.ad.nl, door de volgende HTML-regel op te nemen:

<img src="http://www.ad.nl/foto.png">

- Als alles binnen is, wordt de hele pagina getoond door de browser.

Het ophalen van de HTML, plaatjes, enz. gebeurt overigens met het bekende HTTP-protocol.

Je hebt kunnen ontdekken dat reclamebedrijven die reclame maken op internet ook informatie kunnen achterhalen over hun bezoekers.

Zeker als ze op veel verschillende websites reclame maken, kunnen ze een profiel opbouwen van jouw surfgedrag.

Op basis daarvan kunnen zij dan weer hun reclames aanpassen.

Misschien denk je wel: de server kan zien van welk adres het verzoek komt.

Misschien denk je wel: de server kan zien van welk adres het verzoek komt.

Op die manier kan de server toch zien van wie het verzoek komt? Dat heb je dan inderdaad goed bedacht. De browser moet het IP-adres meegeven en dat is uniek.

Hier zitten echter wel twee nadelen aan:

Nadelen IP-adres

- Soms gebruiken meerdere computers hetzelfde IP-adres. Intern hebben ze dan wel ieder een eigen IP-adres, maar naar buiten toe hebben ze allemaal hetzelfde IP-adres. Als jullie thuis meerdere computers hebben, dan hebben die naar buiten toe waarschijnlijk allemaal hetzelfde IP-adres. En dan zou je broer of zus op jouw Facebook kunnen inloggen. Dat is niet helemaal de bedoeling, toch?

- De tweede reden is dat een computer niet altijd hetzelfde IP-adres heeft. Bijvoorbeeld als je een laptop mee naar school neemt, dan zal de laptop op een school een ander IP-adres krijgen dan thuis.

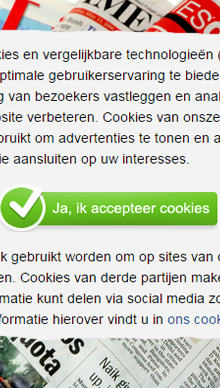

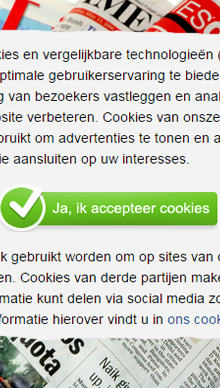

Tegenwoordig vragen veel sites de bezoeker om toestemming om cookies te mogen plaatsen. Sinds de zomer van 2012 bestaat er namelijk een nieuwe wetgeving over het gebruik van cookies. Daarin staat dat je toestemming moet vragen voor het plaatsen van cookies. Met andere woorden: het alleen informeren dat de website cookies gebruikt, is niet genoeg. Er is ook een uitzondering: voor cookies die technisch noodzakelijk zijn, zoals een digitaal winkelmandje of een inlogformulier is geen toestemming vereist.

★ Aan de slag 6

- In welk geval hebben al jullie thuiscomputers naar buiten hetzelfde IP-adres?

- Tegenwoordig vragen veel websites om toestemming om cookies te plaatsen.

Zoek twee websites die toestemming vragen om cookies te plaatsen. Test of ze zich hier aan houden (verwijder alle cookies, ga naar de site, geef GEEN toestemming, en kijk of er cookies zijn toegevoegd). Wat zijn je bevindingen?

- Zouden alle websites zich al houden aan de cookies-wetgeving van 2012?

- Zoek twee websites die gebruik maken van cookies. Houden deze websites zich aan de wet?

- Kun je een website vinden die gebruikers informeert en toestemming vraagt voor het gebruik van cookies?

- Kun je een website vinden die helemaal geen informatie geeft of toestemming vraagt?

HTTP en HTTPS - 1

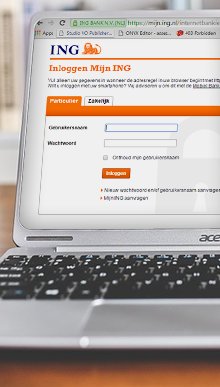

Waarschijnlijk is het je wel eens opgevallen dat sommige websites een adres

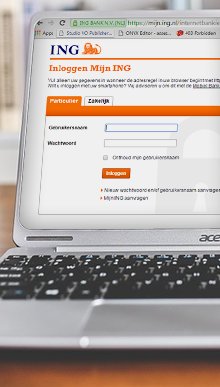

(URL) hebben dat begint met HTTPS in plaats van HTTP. Of soms is een deel van de website bereikbaar via HTTP en een ander deel via HTTPS. Kijk eens naar de URL van de ING bank. Het adres van de website begint met HTTPS en niet met HTTP. Waarom begint een adres nu de ene keer met HTTP en de andere keer met HTTPS?

HTTPS- en HTTP protocol

Je moet inloggen op de website van jouw bank om geld over te schrijven. Dan wil je er wel zeker van zijn dat al je gegevens vertrouwelijk en veilig behandeld worden.

De bank maakt op haar website gebruik van het HTTPS-protocol. Het HTTPS-protocol is een uitbreiding op het HTTP-protocol. HTTP staat voor Hypertext Transfer Protocol.

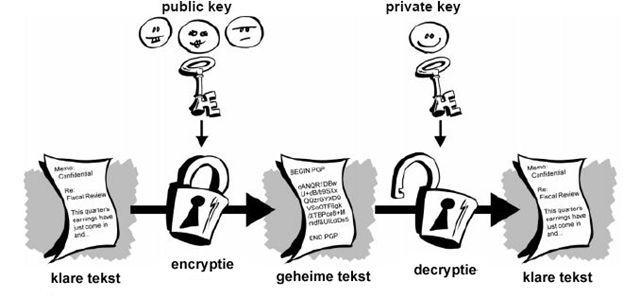

Bij HTTPS staat de S voor secure. HTTPS wordt gebruikt voor een veilige uitwisseling van gegevens. Dat kan door de gegevens die worden verstuurd te versleutelen. Voor een buitenstaander is het dan niet mogelijk om te achterhalen welke gegevens er verstuurd worden. Bij communicatie via HTTPS kan alleen de ontvanger ontcijferen wat er in het bericht zit. De tussenliggende servers kunnen dat niet.

Ook wordt er bij het gebruik van HTPPS niets in de cache van een computer bewaard. Zelfs niet de afbeeldingen van een website. Alle pagina’s moeten telkens opnieuw geladen worden. Dat is veiliger en voorkomt misbruik.

★ Aan de slag 7

Beantwoord de volgende vragen:

- Kun je enkele voorbeelden geven van websites die bereikbaar zijn via HTTPS?

- Waarom zouden juist die websites met HTTPS beginnen?

- Zoek eens een paar webpagina’s op waarbij je persoonlijke gegevens of een wachtwoord moet invoeren.

- Zijn deze allemaal beveiligd met HTTPS? Kun je er eentje vinden die niet via HTTPS werkt?

HTTP en HTTPS - 2

Maar is het normaal gesproken onveilig om vertrouwelijke informatie te versturen? Om die vraag te beantwoorden moeten we weten hoe het internet in elkaar zit.

Maar is het normaal gesproken onveilig om vertrouwelijke informatie te versturen? Om die vraag te beantwoorden moeten we weten hoe het internet in elkaar zit.

Het internet wordt wel vergeleken met een wegennetwerk.

De informatie reist in kleine pakketjes als vrachtwagens van de ene plek naar de andere. Maar onderweg komen die vrachtauto’s allerlei knooppunten tegen.

Die knooppunten worden ook wel hops genoemd. Voorbeelden van hops zijn bijvoorbeeld routers of gateways.

In de film “Warriors of the Net” wordt uitgelegd wat er precies gebeurt als je een webpagina in een browser opent en hoe data worden uitgewisseld tussen jouw computer en de webserver waar de website op staat die je wilt bekijken. Daarin wordt ook aandacht besteed aan de knooppunten die je op het internet kunt tegenkomen.

Bekijk de film Warriors of the Net.

Hoeveel knooppunten komt zo’n pakketje eigenlijk tegen? Daar kun je achter komen, met behulp van het programma traceroute. Je kunt dat programma vanaf je eigen computer starten, maar dan moet je wel de juiste rechten hebben. Op veel scholen hebben leerlingen die rechten niet. Gelukkig zijn er ook veel websites die de mogelijkheid bieden om traceroute online te gebruiken, bijvoorbeeld via traceroute-online traceroute-online.com.

★ Aan de slag 8

Beantwoord de volgende vragen:

Beantwoord de volgende vragen:

- Open in een browser traceroute-online.com . Hoeveel hops worden er gepasseerd vanaf de server van traceroute-online tot aan de server waar enigma-online.nl op wordt gehost?

- Probeer ook facebook.com . Hoeveel knooppunten zijn er?

- Probeer nog een paar websites. Kun je voorspellen hoeveel knooppunten er ongeveer zijn?

- Als je yougetsignal.com gebruikt, kun je zien waar de servers ongeveer staan. Kun je het nu voorspellen?

- Waar staat de server van yougetsignal.com ?

HTTP en HTTPS - 3

Wie kan die berichten zien? De servers op internet komen natuurlijk niet uit de lucht vallen. Die worden daar neergezet. Meestal door bedrijven. Die bedrijven verdienen geld aan het bieden van internetverbindingen. Dat betekent dat sommige werknemers van zulke bedrijven toegang kunnen hebben tot de servers en kunnen meekijken. Of misschien weet een hacker wel in te breken op zo’n server. Of kan hij meeluisteren op het verkeer tussen twee servers. Of misschien werkt de hacker wel voor zo’n bedrijf.

Wie kan die berichten zien? De servers op internet komen natuurlijk niet uit de lucht vallen. Die worden daar neergezet. Meestal door bedrijven. Die bedrijven verdienen geld aan het bieden van internetverbindingen. Dat betekent dat sommige werknemers van zulke bedrijven toegang kunnen hebben tot de servers en kunnen meekijken. Of misschien weet een hacker wel in te breken op zo’n server. Of kan hij meeluisteren op het verkeer tussen twee servers. Of misschien werkt de hacker wel voor zo’n bedrijf.

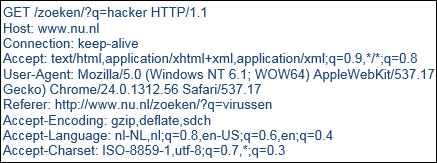

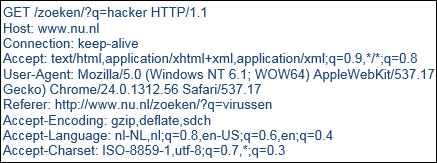

Wat zit er dan in die berichten? Hieronder zie je een voorbeeld van een HTTP-bericht dat is verstuurd vanuit een browser naar een server.

★ Aan de slag 9

Kijk nog eens goed naar het HTTP-bericht. Kun je zien welke website deze persoon wil bekijken en wat hij daar precies doet?

Kijk nog eens goed naar het HTTP-bericht. Kun je zien welke website deze persoon wil bekijken en wat hij daar precies doet?

Zó ziet dit berichtje eruit als het via HTTPS wordt verstuurd: We nemen aan dat je dit niet meer zo gemakkelijk kunt lezen. Welke website deze persoon bezoekt, haal je er niet uit.

Je weet nu dat informatie via HTTP onbeveiligd langs allerlei servers gaat. Soms zijn dat wel tientallen servers achter elkaar. Die informatie is dus in principe te lezen door anderen. Het gaat dan om wachtwoorden, persoonlijke e-mails, foto’s, enzovoort.

Dit kan voorkomen worden door van het HTTPS-protocol gebruik te maken.

Dit protocol zorgt ervoor dat de verstuurde data versleuteld worden.

HTTP en HTTPS - 4

Certificaten

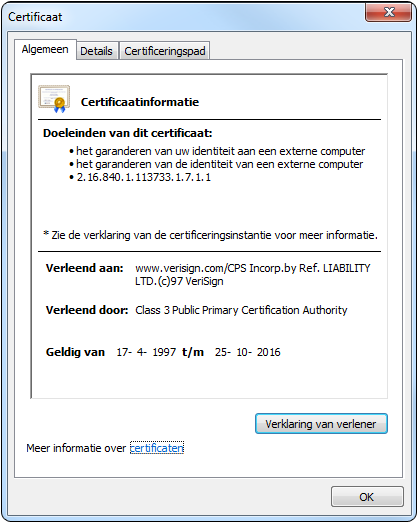

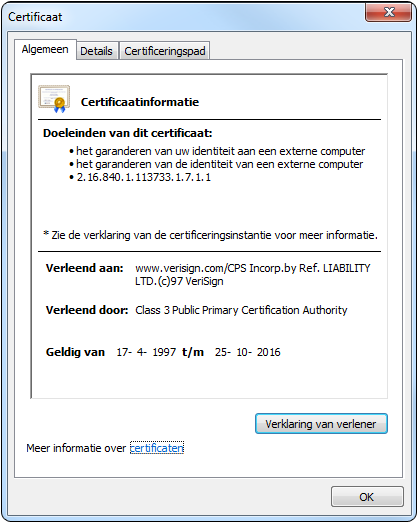

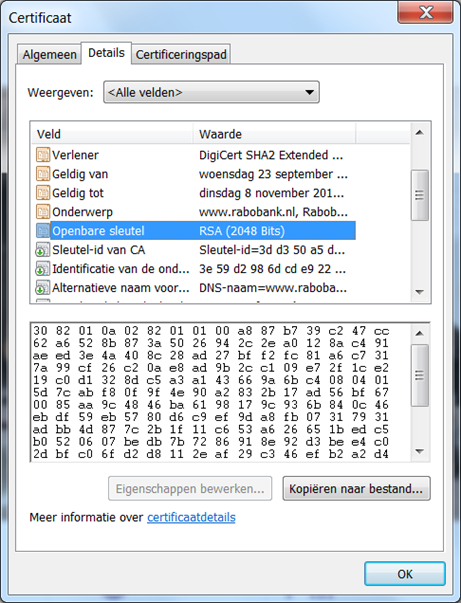

Om de bezoeker van een website te garanderen dat de server waarmee hij communiceert ook daadwerkelijk de server is die hij denkt dat het is worden certificaten aan websites verstrekt, bijvoorbeeld aan de server van de ING-bank.

Op basis van een certificaat kun je controleren wat de identiteit is van de website.

Als je naar Google.nl gaat, weet je dan zeker dat je met Google.nl aan het communiceren bent? Of is het stiekem iemand anders? Kan het dan zijn dat ik www.gmail.com intikt en toch niet de website van Gmail zie? Ja, dat kan. Wie weet is er wel een hacker ingelogd op een tussenliggende server, die de boel belazert. Hij past de server aan zodat het lijkt alsof het de website van Google is, waardoor jij je wachtwoord aan de verkeerde server geeft.

Dat lijkt een beetje op de situatie dat je naar Schiphol gaat om een vliegtuig naar Ibiza te pakken. Je komt bij de douane, en je zegt: “Ik ben Carla Bremer.” Denk je dat de douanier dan zegt: “Oh, nou mooi, gaat u gerust verder, mevrouw Bremer”? Nee, de douanier wil je paspoort zien. En aan de hand van dat paspoort kan hij zien dat jij ook echt Carla Bremer bent.

Dus een website heeft ook een soort paspoort? Ja, alleen noemen we dat een certificaat. En de douanier, dat ben jij. Of eigenlijk jouw browser, want die controleert of het certificaat echt is. Hieronder zie je een voorbeeld van zo’n certificaat. Deze is van de website: marktplaats.nl. Alle websites die bereikbaar zijn via HTTPS hebben zo’n certificaat.

Je ziet, net als bij een paspoort is er een eigenaar. Dat is het bedrijf dat de website in eigendom heeft. Zo heeft Google bijvoorbeeld Gmail.com. Het certificaat is maar voor een bepaalde periode geldig. En niet onbelangrijk: in het certificaat staat een domeinnaam, zoals www.hotmail.com. Die moet natuurlijk hetzelfde zijn als de website die je bezoekt. Als dat niet zo is, geeft je browser een waarschuwing: pas op, het adres van deze website is www.aaaa.nl, maar in het certificaat staat www.bbbbb.nl. Hier klopt iets niet. Het zou toch ook gek zijn als je bij de douane komt, je zegt dat je Harry Bremer heet, maar in je paspoort staat Boris Platje.

Ik ben benieuwd wat de douanier dan doet…

De browser is dus jouw douanier, die controleert of het certificaat geldig is.

De volgende zaken worden gecontroleerd:

- Komt de domeinnaam die in het certificaat staat overeen met de domeinnaam in het adres van de website?

- Is het certificaat niet verlopen? Oftewel: is de einddatum van het certificaat nog niet verstreken?

- Is het certificaat niet ingetrokken? Er wordt namelijk een zwarte lijst gebruikt waarin alle ingetrokken certificaten staan. Als een certificaat bijvoorbeeld is gehackt, dan wordt het op de zwarte lijst geplaatst

Als het allemaal in orde is, krijg je de website te zien.

En zo niet, dan krijg je een waarschuwing van de browser.

★ Aan de slag 10

Bekijk een beveiligde website in je browser, dus via HTTPS,

Bekijk een beveiligde website in je browser, dus via HTTPS,

bijvoorbeeld www.hotmail.com.

Klik op het slotje, meestal bij de adresbalk. Kun je informatie over het certificaat vinden van deze website? Zoek de volgende informatie in het certificaat:

- Van wanneer tot wanneer is het certificaat geldig?

- Welke domeinnaam hoort bij het certificaat?

- Welk bedrijf is de eigenaar van dit certificaat?

★ Aan de slag 11

We zullen eens een foute website gaan bekijken.

Bekijk de site: tv.eurosport.com

- Wat klopt er niet aan het certificaat?

- Wat doet de browser daarmee?

HTTP en HTTPS - 5

Is zo’n certificaat niet na te maken? Bij paspoorten gebeurt dat wel eens.

Ja, je kunt vrij gemakkelijk een certificaat maken. Maar, net als bij een paspoort heeft een certificaat een waarmerk waardoor je kunt zien dat het echt of vals is.

Dat wil zeggen: de browser kan controleren door wie het certificaat is gemaakt.

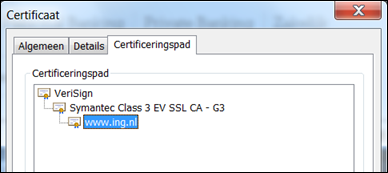

Een certificaat wordt uitgegeven door een Certificate Authority (CA). Men spreekt ook wel eens van Certification Authority. Er bestaan diverse commerciële CA’s die tegen betaling hun diensten aanbieden. Bijvoorbeeld het bedrijf Verisign. Dat doen ze vaak in opdracht de regering van een land.

CA’s zijn dus bedrijven die controleren of jij wel hoort bij het domein waarvoor je een certificaat wilt kopen. Jij kunt dus niet zomaar een certificaat kopen waarin www.facebook.com staat. Dan zul je moeten bewijzen dat jij Mark Zuckerberg bent, de oprichter van Facebook.

Om te kunnen controleren of een certificaat geldig is, moet je nagaan door wie het certificaat is uitgegeven. Deze uitgever heeft een waarmerk in het certificaat gezet. Bij het controleren van een certificaat, wordt automatisch door de browser gecontroleerd of het waarmerk van de uitgever klopt. De uitgever heeft zelf ook een certificaat. Dat certificaat is natuurlijk ook door iemand uitgegeven. En ook dat wordt gecontroleerd. Het lijkt wel een soort Matroesjka poppetje.

Deze herhaling eindigt bij een stamcertificaat, ook wel basiscertificaat genoemd.

Als blijkt dat het certificaat uiteindelijk is terug te voeren tot een stamcertificaat of basiscertificaat, dan is het goed. En die stamcertificaten, die zitten al in je browser.

★ Aan de slag 12

Bekijk het certificaat van de Rabobank. Dat kan via de website van de bank. Je moet dan wel naar het beveiligde deel van de website van de Rabobank gaan. Als je het certificaat bekijkt, kun je ook de certificaat-hiërarchie of het certificeringspad bekijken. Je ziet dan een lijstje van certificaten. In de afbeelding hieronder zie je bijvoorbeeld het certificeringspad voor de ING:

- Welke bedrijf heeft het certificaat van de Rabobank uitgegeven?

- Bepaal ook wie de uitgever is van het certificaat van de Triodos bank.

- Waar verdienen deze bedrijven hun geld mee?

★ Aan de slag 13

Je gaat nu de stamcertificaten bekijken die op jouw computer staan.

Je gaat nu de stamcertificaten bekijken die op jouw computer staan.

We leggen uit hoe dat voor de meest gebruikte browsers werkt:

- Firefox: Opties Geavanceerd. Klik op Certificaten bekijken en dan op Organisaties.

- Chrome: Instellingen Geavanceerde instellingen weergeven HTTPS/SSL Certificaten beheren Vertrouwde basiscertificeringsinstanties

- Internet Explorer: Ga naar Internet Opties Inhoud Certificaten Vertrouwde basiscertificeringsinstanties.

- Doorloop de lijst met certificaten en bekijk er een paar.

Hoeveel stamcertificaten vind je?

- Welk stamcertificaat is het langste geldig? En hoe lang?

- Zijn de stamcertificaten alleen maar van bedrijven?

★ Aan de slag 14

Het bedrijf Diginotar gaf certificaten uit voor belangrijke websites van de overheid. Bijvoorbeeld voor de belastingdienst waar mensen digitaal hun belastingaangiften konden invullen en insturen. Of voor DigiD.

- Waardoor zijn door dit bedrijf nepcertificaten als zijnde echte certificaten naar buiten gebracht?

- Bekijk de onderstaande afbeelding. Wat is er met Diginotar gebeurd?

B2 De gebruiker

Foute e-mails - 1

Ongevraagde berichten via e-mail, via de mobiele telefoon (SMS of MMS) of via een ander elektronisch kanaal worden spam genoemd. Waarschijnlijk ontvang je zelf wel eens spam. Het is zelfs mogelijk dat je wel eens een e-mail hebt ontvangen van een vriend of vriendin met daarin reclame. Dat heeft die vriend of vriendin niet zelf gestuurd. neem je dan aan. Is het dus mogelijk om namens iemand anders e-mail te versturen? Ja, je gaat in deze paragraaf ontdekken hoe dat kan.

Spam komt van een filmpje van Monty Python over spam, wat ingeblikt vlees betekent. Ze hebben het filmpje gemaakt naar aanleiding van de (sluip)reclame op tv die toen steeds meer in opkomst was. En e-mailspam kun je net als deze reclame als ongewenst beschouwen.

Bekijk het filmpje van Monty Python.

Misschien heb je er geen idee van hoeveel bedrijven en organisaties jouw e-mailadres hebben. Probeer voor je zelf te tellen hoeveel. Denk aan alle keren dat je ergens je e-mailadres hebt ingevuld of aan iemand doorgegeven.

Vaak is het doel van spam reclame maken, maar soms ook om nepberichten te versturen, of berichten te sturen die je ertoe verleiden je persoonlijke (bank)gegevens ergens in te vullen. Het gaat in ieder geval om berichten waar je niet op zit te wachten. Nou ja, sommige mensen zitten er blijkbaar wel op te wachten. Dat maakt het voor de zender ook zinvol om die reclame te versturen.

Dat versturen kost in principe geen geld. En ook al reageert maar 0,01% van de geadresseerden, als er miljoenen mailtjes verstuurd worden, levert dit toch al gauw aardig wat op. Het probleem met spam is ten eerste dat het vervelend is voor jou,

als gebruiker. Elke keer moet je je weer door die spamberichten in je inbox worstelen.

Een ander nadeel is dat het extra druk legt op de e-mailservers. Die moeten immers al die e-mails verwerken. De bedrijven, zoals bijvoorbeeld internet service providers (ISP’s) die deze e-mailservers beheren, moeten extra investeren om er voor te zorgen dat de computers het allemaal wel aankunnen. De spam kan er ook voor zorgen dat het andere internetverkeer wordt vertraagd.

★ Aan de slag 15

- Noem minstens drie problemen die spam met zich meebrengt.

- Er is een website waar je een klacht in kunt dienen als je spam hebt ontvangen: www.spamklacht.nl.

- Open het klachtenformulier spamklacht.nl. Als je naar de vragen kijkt, valt het ontvangen van een reclamemail dan ook onder spam volgens deze website?

- Wat gebeurt met je klacht als je het formulier helemaal invult?

Foute e-mails - 2

Hoe komen die spammers nou aan al die e-mailadressen?

Dat kan op verschillende manieren; hieronder zie je er een paar.

- Door gebruik te maken van virussen of wormen, die zoeken naar

e-mailadressen op je pc. De hacker achter het virus kan deze

e-mailadressen dan verzamelen en gebruiken om spam te versturen.

- Door te zoeken naar e-mailadressen die op internet te vinden zijn.

Op veel websites staan e-mailadressen vermeld, en mensen laten hun

e-mailadres soms ook achter op blogs of forums. Door al die websites af te speuren kan men e-mailadressen verzamelen. Dat gebeurt natuurlijk niet handmatig, maar met behulp van computerprogramma’s. Die worden ook wel spiders genoemd: spinnen die het world wide web doorlopen.

- Door e-mailadressen te kopen van bedrijven. Zo’n bedrijf kan bijvoorbeeld een webwinkel zijn, waar klanten zich registreren met hun e-mailadres. Sommige bedrijven verkopen dit soort gegevens door.

En die bedrijven kunnen het natuurlijk ook gebruiken voor hun eigen reclame.

- Door de beheerder van een botnet te benaderen met het verzoek om spam te verspreiden. Spammers betalen in dat geval geld om toegang te krijgen tot de e-mailadressen waarover een beheerder beschikt. We leggen later in deze module uit wat een botnet is en waarvoor een botnet gebruikt kan worden.

★ Aan de slag 16

Noem drie manieren waarop spammers aan e-mailadressen komen.

Foute e-mails - 3

Voor het verzenden en ontvangen van e-mail zijn er globaal twee manieren:

Voor het verzenden en ontvangen van e-mail zijn er globaal twee manieren:

- Via webmail. Je kunt je e-mail dan lezen in een browser.

De browser communiceert met de webserver via het HTTP-protocol. En de webserver communiceert met de

e-mailserver om e-mails op te halen en te verzenden.

- Met behulp van een e-mailprogramma zoals Microsoft Outlook of Mozilla Thunderbird. Die programma’s communiceren rechtstreeks met een of meerdere e-mailservers, via protocollen als POP3 (ophalen van e-mail), SMTP (verzenden van e-mail) en IMAP (verzenden en ontvangen van e-mail).

Voor het ophalen van e-mail moet je natuurlijk inloggen, met een naam en wachtwoord. Voor het verzenden van e-mail ligt dat anders.

Sommige e-mailservers vereisen dat je een naam en wachtwoord opgeeft, maar meestal hoeft dat niet. Wel wordt vaak gecontroleerd of je onderdeel uitmaakt van het netwerk. Bijvoorbeeld, als je abonnee bent bij XS4ALL, dan kun je e-mails versturen via een e-mailserver van XS4ALL.

Maar de e-mailservers van Ziggo zullen geen mails van je accepteren.

Op die manier is het lastiger om spam te versturen. Als je dat namelijk wel doet, kan de provider heel eenvoudig achterhalen wie de spam verstuurt en daar iets aan doen.

Spammers zoeken daarom naar andere manieren om e-mails te versturen, bijvoorbeeld via een botnet. De e-mails worden verstuurd vanuit de pc’s die zijn geïnfecteerd door het botnet.

De e-mail blijft niet allemaal op de e-mailserver staan. Een e-mailserver bewaart alleen de e-mails die bij het eigen domein horen, bijvoorbeeld bij school.nl.

Andere e-mails worden doorgestuurd naar de e-mailserver die bij dat domein hoort. Dus een e-mail aan martin@school.nl wordt doorgestuurd naar de e-mailserver van studio.net. Daar wordt de mail bewaard totdat deze weer wordt opgehaald.

Bekijk de video.

- De e-mailclient stuurt een e-mail bestemd voor martin@school.nl naar de e-mailserver bereikbaar binnen het eigen netwerk, door gebruik te maken van het SMTP protocol.

- De e-mailserver stuurt het bericht door naar de e-mailserver van studio.net, ook weer met gebruik van het SMTP protocol.

- Een e-mailclient haalt het bericht op bij de e-mailserver, door gebruik te maken van POP3 of IMAP.

Om berichten tussen computers in een netwerk (bijvoorbeeld het internet) te kunnen uitwisselen, zijn protocollen nodig. Dit zijn afspraken over hoe die computers met elkaar moeten communiceren. Vaak is het de client (uitspreken op z'n Engels) die op basis van zo’n protocol een verzoek stuurt naar de server, en de server geeft antwoord.

- SMTP (Simpel Mail Transfer Protocol): een protocol om e-mails te kunnen verzenden.

- POP3 (Post Office Protocol, versie 3): een protocol om e-mails te kunnen ophalen. De e-mails worden daarbij in principe verwijderd van de server, en zijn alleen nog leesbaar op de e-mailclient.

- IMAP (Internet Message Access Protocol): een protocol om e-mails te kunnen ophalen. De e-mails blijven daarbij op de server staan, zodat de e-mails vanaf een ander device met een e-mailclients kan worden gelezen.

Deze protocollen versturen de gegevens zonder encryptie. Dat is niet erg veilig, zeker als er logingegevens worden verstuurd, of belangrijke e-mails. Het is wel mogelijk om de gegevens te versleutelen, net zoals bij HTTPS (in plaats van HTTP).

★ Aan de slag 17

Beantwoord de volgende vragen:

Beantwoord de volgende vragen:

- Beschrijf de drie fasen van het verzenden en ontvangen van e-mail.

- Noem de 3 e-mailprotocollen en beschrijf ze kort.

Foute e-mails - 4

Bekijk het volgende filmpje over phishing.

Bekijk het volgende filmpje over phishing.

Phishing is een vorm van internetfraude, waarbij hackers je belangrijke informatie proberen te ontfutselen. Phishing wordt hetzelfde uitgesproken als fishing, dus er wordt naar iets gevist. Een bekende vorm van phishing is een mail waarin staat dat je geld hebt gewonnen of gekregen. Maar eerst moet je een bedrag overmaken zodat het geld kan worden vrijgegeven. Nadat je het geld hebt overgemaakt, hoor je er natuurlijk niets meer over.

Een andere vorm van phishing is een mail van een bank, waarbij je wordt doorverwezen naar een kopie van de echte website. Je wordt gevraagd om je inloggegevens in te voeren, en zonder dat je het in de gaten hebt, geef je de hackers de gegevens waarmee zij geld van jou rekening kunnen afhalen.

Een paar adviezen om al deze spammethoden van je af te houden:

- Voorkom dat hackers jouw e-mailadres kunnen krijgen.

Vul dus niet zo maar ergens je e-mailadres in. Als je dat wel wilt doen, bijvoorbeeld bij een webwinkel, kun je in het privacystatement van die website vaak lezen hoe ze met deze gegevens omgaan.

- Zorg dat je e-mailadres niet zichtbaar is op het internet, bijvoorbeeld op een forum, of op je eigen website. Je kunt eventueel met behulp van JavaScript je e-mailadres verbergen zodat spiders het e-mailadres niet kunnen zien, maar bezoekers je e-mailadres wel kunnen zien. Of je kunt een formulier op je website zetten zodat bezoekers contact met je kunnen zoeken, zodat het e-mailadres niet op je website hoeft te staan.

- Gebruik eventueel een spamfilter. Dat is een programma dat controleert of een bericht spam is. Als dat zo is, wordt het in een apart map gestopt. Soms heb je deze keuze trouwens niet. Als je webmail gebruikt, heb je die keuze overigens niet altijd.

- Voorkom dat er malware op je computer terecht komt.

In het deel over virussen en wormen kun je lezen hoe je jezelf daartegen kunt beschermen.

Het opt-out principe

De wet schrijft voor dat bedrijven slechts reclame mogen sturen als de klant hier zelf om heeft gevraagd. Dit heet het opt-in principe. Het mag niet zo zijn dat alleen middels een actie van de klant (bijvoorbeeld door het wegklikken van een al aangevinkt vierkantje) er geen reclame wordt toegestuurd. De klant moet via een actieve handeling (bijvoorbeeld het aanklikken van een nog niet aangevinkt vierkantje) zelf om het toezenden van de reclame vragen. Daarnaast staat in de wet over het opt-out principe: bestaande klanten die informatie ontvangen moeten kosteloos kunnen aangeven dat ze dit niet meer willen.

Het verzenden van spam is dus strafbaar. Een bedrijf kan daar een boete van maximaal 450.000 euro voor krijgen.

★ Aan de slag 18

Bekijk de volgende website: veiligbankieren.nl. Klik op het tabblad “Fraude vormen”, klik daarna op Phishing en beantwoord de vragen:

- Hoe kun je herkennen dat het om een phishing mail gaat? Noem minstens twee kenmerken.

- Zoek in je eigen mailbox een phishing mail. Dit hoeft dus niet per se een mail van een bank te zijn. Waaraan kun je herkennen dat het een phishing mail is?

★ Aan de slag 19

De wet schrijft voor dat bedrijven slechts reclame mogen sturen als de klant hier zelf om heeft gevraagd. Dit heet het opt-in principe. Het mag niet zo zijn dat alleen middels een actie van de klant (bijvoorbeeld door het wegklikken van een al aangevinkt vierkantje) er geen reclame wordt toegestuurd. De klant moet via een actieve handeling (bijvoorbeeld het aanklikken van een nog niet aangevinkt vierkantje) zelf om het toezenden van de reclame vragen. Daarnaast staat in de wet over het opt-out principe: bestaande klanten die informatie ontvangen moeten kosteloos kunnen aangeven dat ze dit niet meer willen.

De wet schrijft voor dat bedrijven slechts reclame mogen sturen als de klant hier zelf om heeft gevraagd. Dit heet het opt-in principe. Het mag niet zo zijn dat alleen middels een actie van de klant (bijvoorbeeld door het wegklikken van een al aangevinkt vierkantje) er geen reclame wordt toegestuurd. De klant moet via een actieve handeling (bijvoorbeeld het aanklikken van een nog niet aangevinkt vierkantje) zelf om het toezenden van de reclame vragen. Daarnaast staat in de wet over het opt-out principe: bestaande klanten die informatie ontvangen moeten kosteloos kunnen aangeven dat ze dit niet meer willen.

Het verzenden van spam is dus strafbaar. Een bedrijf kan daar een boete van maximaal 450.000 euro voor krijgen.

Omschrijf zo nauwkeurig mogelijk wat het opt-in principe inhoudt.

Privacy

Als je niet wilt dat je identiteit (echte naam) bekend wordt op het net, moet je die nooit bekend maken. Dat is dus vrij eenvoudig. Maar soms ben je wel verplicht je identiteit mee te delen, bijvoorbeeld om een betaling te doen. Je identiteit altijd verbergen is een moeilijke aangelegenheid.

Een van de mogelijkheden om je identiteit te verbergen, is gebruik maken van een remail systeem. Dat zorgt ervoor dat je mail of bericht via een code doorgestuurd wordt naar een ontvanger. Het systeem voorkomt dus dat je het e-mailadres van de afzender krijgt te zien. Marktplaats maakt daar gebruik van. Als je een vraag hebt aan een verkoper, wordt je mail naar die verkoper doorgestuurd, zonder dat deze ziet wie de afzender is. Dat is een vorm van bescherming van privacy, die garandeert dat afhandeling van berichten neutraal verloopt, dus zonder dat de identiteit van zender en ontvanger bekend zijn.

Op het internet heerst bovendien ook de gedachte dat de werkelijke identiteit van een gebruiker er weinig toe doet. Als je uiteindelijk tot zaken komt, zullen beide partijen hun naam wel bekend maken (al was het maar voor de betaling). Wat de gewone berichtgeving betreft, zou je kunnen zeggen dat het netwerk zo groot is dat een naam je toch weinig zal zeggen, dus wat voor verschil is er dan nog met een anoniem adres?

Veel gebruikers maken nu al gebruik van een alias of bijnaam wanneer zij post versturen, en alhoewel het dan mogelijk is om de echte naam te achterhalen, wordt dat meestal niet gedaan. Als je iemand kent als "Knorretje", wat schiet je er dan mee op als je te weten komt dat diens echte naam "Jules Donkervoort" is? En doet het er dan nog toe of Knorretje’s e-mailadres een adres is van een "echte" internetprovider, of een door een remailer toegewezen anoniem adres ("postbusnummer")?

De Wet Bescherming Persoonsgegevens is de belangrijkste wet over persoonsgegevens, informatie zoals naam en adres. Verwerking van persoonsgegevens mag alleen als de betrokkene geïnformeerd is over wat er met de gegevens gebeurt. Er zijn uitzonderingen voor bijvoorbeeld mailinglijsten, forums of privé-netwerken. Als je een foto maakt, heb je daarop het auteursrecht. Dit geldt natuurlijk ook voor portretfoto's.

Het publiceren van foto's van personen mag niet zomaar. De geportretteerde heeft ook bepaalde (privacy)rechten. Dit heet het portretrecht. Op grond van zijn portretrecht mag de geportretteerde bijvoorbeeld de foto zelf kopiëren en (in beperkte mate) publiceren, mits de naam van de fotograaf maar genoemd wordt.

Dit portretrecht heeft dus met privacy te maken. Over het kopiëren en eventueel verspreiden van foto’s en plaatjes van het net kun je veel vinden op pictoright.nl.

★ Aan de slag 20

- Omschrijf het begrip privacy zo goed mogelijk.

- Hieronder staan een paar handelingen die wel of niet het privacy-recht aantasten. Geef eerst aan of elk onderdeel dat doet en verklaar je antwoord. Als je denkt dat een onderdeel te maken heeft met het aantasten van privacy, geef dan ook aan hoe het eventueel opgelost kan worden.

- Ik maak een foto van een marktplein met mensen erop.

De foto wil ik publiceren in een artikel dat op mijn website komt te staan.

- We hebben een schoolfeestje en we plaatsen foto’s ervan op de website van de school, die voor iedereen toegankelijk is.

- Ik schrijf me in op een site met naam en wachtwoord; de webmaster of sitebeheerder publiceert vervolgens mijn naam en e-mailadres.

Juridische kwesties

Volgens Arnoud Engelfriet, jurist met specialisatie computercriminaliteit, zou je onder computercriminaliteit kunnen verstaan: misdrijven die met een computer gepleegd worden. Maar omdat het niet de bedoeling is dat iemand neerslaan met een laptop als computercriminaliteit wordt beschouwd, kun je die omschrijving beter iets beperkter maken: het gebruik van ICT moet een wezenlijke rol spelen bij het misdrijf.

Volgens Arnoud Engelfriet, jurist met specialisatie computercriminaliteit, zou je onder computercriminaliteit kunnen verstaan: misdrijven die met een computer gepleegd worden. Maar omdat het niet de bedoeling is dat iemand neerslaan met een laptop als computercriminaliteit wordt beschouwd, kun je die omschrijving beter iets beperkter maken: het gebruik van ICT moet een wezenlijke rol spelen bij het misdrijf.

Iemand mishandelen kan met vele voorwerpen, dat het nu een laptop is, is niet relevant voor het misdrijf mishandeling.

Over het algemeen weet je als internetgebruiker wat je rechten en plichten zijn.

Je surft wat, bezoekt sites, je kunt sommige sites bezoeken zonder je aan te melden. Andere vragen een inlognaam en wachtwoord, dat geldt op zijn minst voor banken en ander geldinstellingen. Wil je geen naam en wachtwoord voor een site gebruiken, dan is dat je eigen keuze. Maar bij sites met gevoelige informatie, zijn naam en wachtwoord meestal verplicht.

Van de kant van de ontwikkelaar van een site waarop allerlei privégegevens opgeslagen worden in een databasemanagementsysteem, is zorg voor de veiligheid van die gegevens van groot belang. De site die gegevens laat lekken door hacks en dergelijke, kan het wel vergeten nieuwe klanten te vinden en het bedrijf dat ze onderhoudt, ook.

★ Aan de slag 21

-

- Noem, banken uitgezonderd, drie instellingen die zeker inlognaam en wachtwoord aan je zullen vragen als je er gebruik van wilt maken.

- Noem drie gevallen van hacks die je kent en wat er precies gehackt werd. Banken gaan natuurlijk heel voorzichtig om met toegang tot gegevens.

- Beschrijf de methode die zij gebruiken om gegevens en betaalopdrachten veilig te houden.

- Wat is de belangrijkste sleutel in het elektronische betaalverkeer, als je het bekijkt van de kant van de gebruiker/rekeninghouder?

Voorgaande zaken hebben te maken met de security van gegevens voor de gebruiker. Deze wil dat een ander ze niet onbevoegd of ongevraagd kan inzien. Hackers maken er hun hobby of beroep van dat wèl te kunnen. Van de kant van de aanbieder van gegevens is het ook van belang dat deze veilig opgeslagen zijn en dat ze niet zonder de nodige inlogcontrole benaderbaar zijn. Zou dat wel mogelijk zijn, dan kan de aanbieder zijn zaak nog wel redden door snel in te grijpen om de gegevens alsnog af te schermen.

-

- Ga na of een bank die een website onderhoudt, waarop klanten bankzaken kunnen regelen, wettelijk verplicht is voldoende maatregelen te nemen zodat de gegevens veilig zijn.

- Hoort het saldo van je rekening ook tot je persoonsgegevens?

Copyright en plagiaat

De meeste juridische kwesties in verband met web- of internetcriminaliteit, betreffen copyright en plagiaat. Hoe kun je je beschermen tegen diefstal van je geestelijk eigendom dat je op het net hebt geplaatst? Daarvoor bestaat het zogenaamde auteursrecht. De Engelse term voor auteursrecht is copyright.

In Nederland is het auteursrecht geregeld in de auteurswet. Het auteursrecht biedt iedereen die iets eigenhandig maakt auteursrechtelijke bescherming. Datgene wat geproduceerd wordt, we noemen dat dus het geestelijk eigendom van de maker,

kan van alles zijn op het terrein van de letterkunde, de wetenschap of de kunst. Bijvoorbeeld teksten, illustraties (moeten natuurlijk wel origineel zijn!), muziek, schema’s, foto’s, sierraden enz.

Belangrijk is dat je kunt aantonen dat het van jezelf afkomstig is. Omgekeerd mag iemand die iets overneemt van het net dit alleen maar doen als daar toestemming voor is gegeven. Het spel moet dus van twee kanten goed gespeeld worden.

De maker moet beschermd worden voor hetgeen hij gemaakt heeft, beschermd worden tegen “diefstal” van zijn producten. De gebruiker mag alleen iets overnemen als de maker daar toestemming voor geeft.

Kort samengevat kun je zeggen dat het aanbieden van informatie (bijvoorbeeld films, muziek, teksten of foto's) zonder toestemming een inbreuk vormt op het auteursrecht.

Bekijk nu het filmpje over illegal numbers.

★ Aan de slag 22

In het filmpje “illegal numbers” wordt uitgelegd waarom het verspreiden van bepaalde reeksen nullen en enen als illegaal zou kunnen worden beschouwd.

In het filmpje “illegal numbers” wordt uitgelegd waarom het verspreiden van bepaalde reeksen nullen en enen als illegaal zou kunnen worden beschouwd.

Leg uit waarom. Gebruik in je antwoord het voorbeeld van de Mona Lisa.

Copyright en plagiaat - 2

De regels zijn duidelijk en heel lang geleden, nog vóór het digitale tijdperk, vastgelegd in dit auteursrecht. Dat bestaat zelfs al sinds 1886 (na de Conventie van Bern).

De regels zijn duidelijk en heel lang geleden, nog vóór het digitale tijdperk, vastgelegd in dit auteursrecht. Dat bestaat zelfs al sinds 1886 (na de Conventie van Bern).

Het betreft alle creatieve producten van een maker. De maker kan echter aangeven dat hij van die rechten afziet. Wat internet betreft, zie je dat dan uitdrukkelijk op een site vermeld (bijv. “vrij van copyright”).

Het auteursrecht heeft als bijkomende voordel dat de auteur (of iemand die dat van hem mag) het werk mag kopiëren, verkopen enz. Als je een boek of een hoofdstuk als eigen maaksel uitgeeft, loop je vroeg of laat tegen de lamp.

Plagiaat is een ander begrip; het geeft aan dat je bijvoorbeeld een (tekst)stukje van internet plukt, dat min of meer bewerkt en dan op je eigen site zet als een persoonlijk product. In feite is plagiaat niet strafbaar, maar het is ook niet netjes.

Het beste is er de bron bij te vermelden; daar vermijd je alle problemen mee.

Je hebt dan niet eens toestemming van de maker nodig.

★ Aan de slag 23

- Waarom staat in de paragraaf over copyright en plagiaat het woord diefstal tussen aanhalingstekens?

- Ga van drie willekeurige sites na of er een vermelding van copyright op staat (meestal op de homepage).

- Waarin verschilt plagiëren van kopiëren?

- In de wetenschappelijke wereld komt plagiaat nogal eens voor. Zoek uit waarom hoogleraar René Diekstra van plagiaat werd beschuldigd, zodat hij de titel van hoogleraar niet verdiende.

★ Aan de slag 24

In oktober 2015 verscheen op de website van de Volkskrant van de hand van de hoofdredacteur het volgende bericht:

Plagiaat in de Volkskrant

Geachte lezer,

De Volkskrant heeft de afgelopen maanden een aantal artikelen gepubliceerd waarvan passages blijken te zijn overgeschreven van andere media in binnen- en buitenland, zoals The Guardian, Vice, het Financiële Dagblad en NRC. Al deze artikelen zijn van de hand van een verslaggever die stage liep bij de krant, Geerlof de Mooij. Hij nam zonder bronvermelding alinea's over en bracht uitspraken van geïnterviewden tegenover andere media alsof ze tegen hem waren uitgesproken.

Door: Philippe Remarque, hoofdredacteur 29 oktober 2015

- Waarom is de handelwijze van de stagiaire ontoelaatbaar?

- Wat valt de redactie van de Volkskrant in deze zelf te verwijten?

Creative Commons

Om internetgebruikers te laten profiteren van de grote hoeveelheid kennis en wetenschap die op het net te vinden is, werden de zogenaamde creativecommons.org bedacht. Het begrip houdt een soort van licentie in waarmee je kennis en producten met anderen kunt delen. En dit delen (sharing) hoort helemaal bij onze mediawereld. Dit kun je uitdrukkelijk in je werk (een werkstuk voor school bijvoorbeeld) of op je site meedelen. Dat betekent dan dat anderen je werk mogen gebruiken en kopiëren. Vaak wordt vermeld dat er geen commercieel doel nagestreefd mag worden met een werk dat in CC is verspreid.

Creative Commons kent diverse varianten, die allemaal met een lettercode worden aangegeven, bijv. CC BY-ND. Je vindt ze alle terug op de volgende URL: http://creativecommons.org/licenses/

Op de site van Flickr kun je met betrekking tot foto’s de diverse licentie-aanduidingen vinden die uploaders bij hun foto’s kunnen plaatsen: flickr.com/creativecommons. Je moet daar dus rekening mee houden als je foto’s downloadt.

★ Aan de slag 25

Maak de onderstaande opdrachten:

Maak de onderstaande opdrachten:

- Welke letterafkorting van Creative Commons geeft aan dat iets alleen met naamsvermelding, niet-commercieel en ongewijzigd gekopieerd mag worden?

- Wat hebben alle CC’s met elkaar gemeen?

- Bij welke licentievormen wordt expliciet vermeld dat er geen commercieel doel nagestreefd mag worden?

Downloaden

Downloaden is een geliefde bezigheid. We willen zoveel mogelijk muziek, films, software, nuttige informatie voor een werkstuk en dergelijke downloaden. In het vorige stukje heb je kunnen lezen dat voor producten die onder de Creative Commons spelregels vallen, dit niet tegengaan wordt, maar dat er wat voorwaarden aan gesteld worden. Die zijn niet zo moeilijk na te komen. Ze kosten je bovendien geen cent.

Downloaden is een geliefde bezigheid. We willen zoveel mogelijk muziek, films, software, nuttige informatie voor een werkstuk en dergelijke downloaden. In het vorige stukje heb je kunnen lezen dat voor producten die onder de Creative Commons spelregels vallen, dit niet tegengaan wordt, maar dat er wat voorwaarden aan gesteld worden. Die zijn niet zo moeilijk na te komen. Ze kosten je bovendien geen cent.

Er bestaan officiële regels voor up- en downloaden. Het uploaden van auteursrechtelijk beschermd materiaal is in Nederland illegaal. Software downloaden mag alleen met toestemming. En ook werken verspreiden mag alleen met toestemming. Sinds april 2014 is het in Nederland ook verboden om films, muziek en tv-series te downloaden uit een illegale bron.

★ Aan de slag 26

Popcorn Time is een programma waarmee gebruikers naar films en series kunnen zoeken om deze in hoge kwaliteit naar hun computer te streamen. In 2014 is het domein offline gehaald. Na het offline halen van het domein zijn andere groepen ontwikkelaars via de opensource-code van het programma hun eigen versies gaan maken. Time4Popcorn is zo’n versie. Deze dienst maakt met toestemming van de originele ontwikkelaars nog steeds gebruik van de naam Popcorn Time.

Popcorn Time is een programma waarmee gebruikers naar films en series kunnen zoeken om deze in hoge kwaliteit naar hun computer te streamen. In 2014 is het domein offline gehaald. Na het offline halen van het domein zijn andere groepen ontwikkelaars via de opensource-code van het programma hun eigen versies gaan maken. Time4Popcorn is zo’n versie. Deze dienst maakt met toestemming van de originele ontwikkelaars nog steeds gebruik van de naam Popcorn Time.

Op basis van de opensource code van hun programma konden andere groepen ontwikkelaars echter eigen versies van het programma maken waarmee nog steeds films en series kunnen worden gedownload.

- Zoek uit hoe Popcorn Time werkt.

- Waarom is het gebruik van Popcorn Time verboden?

- Welk gevaar loop je als je gebruik maakt van de diensten van Popcorn Time?

Kopiëren

Over het maken van kopieën zegt de Nederlandse wetgeving:

Over het maken van kopieën zegt de Nederlandse wetgeving:

- Er mogen slechts enkele exemplaren worden gemaakt als thuiskopie.

- De kopie moet voor eigen oefening, studie of gebruik bestemd zijn.

- De kopie mag in opdracht gemaakt worden, behalve bij muziek

- Je hoeft geen rechtmatige eigenaar te zijn om een thuiskopie te mogen maken.

- Er zijn een aantal uitzonderingen, niet van alle categorieën werken mag een thuiskopie worden gemaakt.

Het is toegestaan om een thuiskopie te maken van een muziekwerk, bijvoorbeeld van cd naar mp3 op een harde schijf. Als je zo’n thuiskopie maakt met behulp van een drager zoals een cd, een dvd of een videoband, dan moet je een vergoeding betalen. Je begrijpt nu waarom een standaardtoeslag op de aankoop van een beschrijfbaar digitaal materiaal gevraagd wordt. Het nadeel van dit laatste is, dat je de toeslag ook betaalt als je geen gekopieerde film of muziek erop zet.

EXTRA

Als je veel weetjes wilt opdoen over computercriminaliteit, kunnen we je de volgende site aanraden: iusmentis.com Deze site wordt door een expert op het gebied van computercriminaliteit onderhouden. Hij geeft veel voorbeelden en verklaringen van begrippen.

★ Aan de slag 27

Ga na of een site die een link opneemt naar digitaal materiaal dat illegaal gedownload kan worden, zelf strafbaar is.

Toets 1

In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Security.

In de volgende toets wordt getoetst wat je inmiddels zou moeten weten over het onderwerp Security.

Klik op de link en maak de toets.

|

De gebruiker |

C1 De hacker

Hacken

In onderdeel B van deze interactieve module hebben we het onderwerp security behandeld vanuit de invalshoek van een gewone gebruiker. We zijn inmiddels aanbeland bij de invalshoek van de hacker.

In onderdeel B van deze interactieve module hebben we het onderwerp security behandeld vanuit de invalshoek van een gewone gebruiker. We zijn inmiddels aanbeland bij de invalshoek van de hacker.

De bekendste vorm van computercriminaliteit is het opzettelijk en wederrechtelijk binnendringen in een computersysteem of netwerk. Dit heet hacken of officieel computervredebreuk (soms ook wel computerinbraak). Het is een misdrijf.

Hierop staat een straf van maximaal 1 jaar cel of geldboete van 16.750 euro

(art. 138ab lid 1 uit het Burgerlijk Wetboek). Als voorbeelden van computervredebreuk kunnen we noemen:

- Doorbreken van een beveiliging: het laten crashen van het inlogprogramma, zodat iedereen zonder verdere controle naar binnen mag.

- Een technische ingreep: het systeem zo ver krijgen dat het een instructie uitvoert waardoor de toegang wordt verleend tot bepaalde gegevens (een digitale versie van het kortsluiten van een elektronisch slot zodat de deur opengaat).

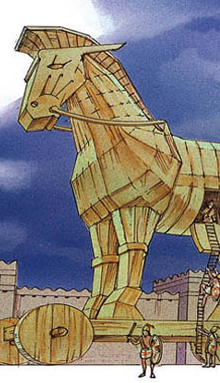

- Valse signalen of een valse sleutel: een geraden of afgekeken wachtwoord van een ander gebruiken of je computer andermans IP-adres laten aannemen (IP-spoofing).

- Het aannemen van een valse identiteit: je computer de naam geven van de printserver en zo toegang tot de map met printjobs krijgen, of de helpdesk bellen, zeggen dat het je eerste dag bij systeembeheer is en vragen wat het wachtwoord ook alweer was. Ook phishing, een e-mail of website laten lijken op die van een bank om zo pincodes en dergelijke te pakken te krijgen, kan hieronder vallen.

Lees het volgende krantenartikel:

Nederlandse hacker in Amerika 12 jaar de cel in

Een forse straf voor een hacker uit Nederland: Fortezzza moet in Amerika 12 jaar de cel in. David Benjamin S., zoals Fortezzza in het echt heet, was een belangrijke schakel in een grote fraudezaak met creditcards. Volgens de Amerikaanse rechter is de schade meer dan 63 miljoen dollar en zijn er tienduizenden mensen gedupeerd. Fortezzza (21) verkocht met een handlanger meer dan 100.000 gestolen creditcardgegevens. Hij bouwde speciale sites waar andere criminelen de gegevens konden downloaden.

Een forse straf voor een hacker uit Nederland: Fortezzza moet in Amerika 12 jaar de cel in. David Benjamin S., zoals Fortezzza in het echt heet, was een belangrijke schakel in een grote fraudezaak met creditcards. Volgens de Amerikaanse rechter is de schade meer dan 63 miljoen dollar en zijn er tienduizenden mensen gedupeerd. Fortezzza (21) verkocht met een handlanger meer dan 100.000 gestolen creditcardgegevens. Hij bouwde speciale sites waar andere criminelen de gegevens konden downloaden.

Zijn Amerikaanse handlanger, die inbrak in computers en gegevens bemachtigde, moet 7 jaar de cel in.

De Nederlander werd afgelopen zomer door de Amerikaanse geheime dienst opgepakt in Roemenië. Hij kreeg veertien aanklachten aan z'n broek, onder meer identiteitsroof en fraude. De zaak kwam aan het rollen door een Italiaans restaurant in Seattle. De eigenaar kreeg zoveel klachten van klanten over dubieuze afschrijvingen dat hij naar computerexperts en vervolgens de politie stapte. Via zijn handlanger, Christopher A. Schroebel (21), kwam de politie bij de Nederlander terecht.

(Bron: NOS op 3 (1-febr-2013)

★ Aan de slag 28

- Maak de onderstaande opdrachten:

- Als je het fragmentje over David S. leest (en eventueel ook een fragment hierover bekijkt uit het programma Pauw en Witteman op pauwenwitteman.vara.nl welke van de vier genoemde vormen van computervredebreuk passen dan op wat David S. gedaan heeft?

- Keylogging is het gebruik van een programmaatje dat in staat is toetsaanslagen te registreren en op te slaan, dan wel door te sturen. Zoek twee vormen van keylogging op en noteer kort op welke wijze hiermee toetsaanslagen geregistreerd worden.

- Waarom is het argument van de advocaat van David S. niet erg geloofwaardig?

Hacken - 2

Met hacken kun je dus geld verdienen. Maar je kunt er ook voor worden veroordeeld. En misschien lijkt het allemaal heel onschuldig, vanachter je computer.

Met hacken kun je dus geld verdienen. Maar je kunt er ook voor worden veroordeeld. En misschien lijkt het allemaal heel onschuldig, vanachter je computer.

Misschien had David nauwelijks in de gaten hoe strafbaar hij eigenlijk was.

Zijn advocaat zegt dat hij er niet eens geld aan verdiende, het was meer een sport voor hem. En nu moet hij 12 jaar in de gevangenis zitten.

Toch gaan we je laten zien hoe je kunt hacken, maar dan op je eigen computer.

Op die manier weet je hoe een hacker werkt en weet je beter hoe je je daar tegen kunt beveiligen. Ga dus niet andere computers hacken, want je bent al heel gauw strafbaar. Ook al heb je het zelf niet in de gaten. En denk maar niet dat het niet gezien wordt … dat dacht David S. ook. Maar voordat we op het zelf hacken van systemen ingaan, kijken we eerst ook nog even naar het hacken van autosystemen.

Je hebt in de wereld van de hackers ook een groep zogenaamde ethische hackers, die in het Engels ook wel White Hat hackers genoemd worden. De slechteriken zijn dan natuurlijk de Black Hat hackers.

Lees het artikel over de Black Hat hackers.

Black Hat hackers

Opstelten: 'Ethisch hacken' niet altijd meer strafbaar

Hackers die computers van bedrijven binnendringen, hoeven van minister Opstelten niet per se meer vervolgd te worden. Tenminste, als ze dit doen om lekken in het systeem bloot te leggen en daar het bedrijf ook op wijzen. Hij noemt dat 'ethische hackers'. Ze moeten zich dan wel aan een paar spelregels houden om vervolging te voorkomen.

De hackers gaan wat betreft Opstelten vrijuit als ze geen veranderingen aanbrengen in het systeem, geen gegevens downloaden, en het lek direct melden bij het bedrijf zonder meteen de media op te zoeken. Hij heeft de leidraad naar de Tweede Kamer gestuurd.

Of justitie dat ook zo ziet, is nog maar de vraag, Opstelten kan dat niet garanderen. "Volkomen nutteloos voor ethische hackers", vindt internetjournalist Brenno de Winter daarom. "Het zou heel onverstandig zijn als mensen langs deze spelregels gaan meespelen". Ook over de anonimiteit van de hacker heeft hij vragen: "Het is ook heel onhandig omdat je jezelf al kenbaar hebt moeten maken bij het bedrijf, dus die weten al wie je bent. De opsporing wordt zo enorm veel vereenvoudigd dus je loopt nog grotere risico's." Een langere reactie hoor je hiernaast.

Of justitie dat ook zo ziet, is nog maar de vraag, Opstelten kan dat niet garanderen. "Volkomen nutteloos voor ethische hackers", vindt internetjournalist Brenno de Winter daarom. "Het zou heel onverstandig zijn als mensen langs deze spelregels gaan meespelen". Ook over de anonimiteit van de hacker heeft hij vragen: "Het is ook heel onhandig omdat je jezelf al kenbaar hebt moeten maken bij het bedrijf, dus die weten al wie je bent. De opsporing wordt zo enorm veel vereenvoudigd dus je loopt nog grotere risico's." Een langere reactie hoor je hiernaast.

Bron: NOS op 3; 3 januari 2013

★ Aan de slag 29

Wat is ethisch hacken?

Wat is ethisch hacken?- Waarom wil de minister van Justitie dat ethisch hacken niet altijd strafbaar is?

- Aan welke regels moet een ethische hacker zich houden om niet strafbaar te zijn?

- Wat vind je van dit voorstel? Betrek eventueel de mening van Brenno de Winter die in het artikel wordt genoemd.

Het hacken van auto’s

Bekijk het filmpje over hacken van auto's.

Bekijk het filmpje over hacken van auto's.

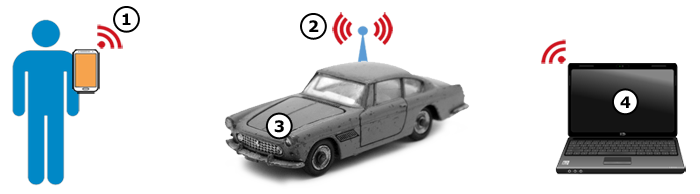

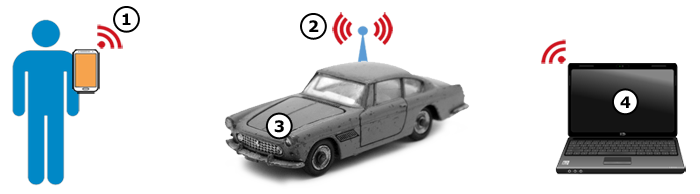

In de zomer van 2015 toonden 2 Amerikaanse hackers aan dat ze vanaf elke plek in de wereld konden inloggen op een Jeep Cherokee en onder meer de motor konden uitschakelen, bij lagere snelheden de remmen konden ontmantelen en de besturing van de auto konden overnemen.

De producent van dit type auto, autofabrikant Chrysler, was al maanden op de hoogte van het beveiligingslek. Het bedrijf kwam echter pas in actie nadat de twee hackers op een conferentie in LA hun bevindingen hadden prijsgegeven.

Veel Amerikanen vroegen zich daarna terecht af hoe kwetsbaar hun auto’s eigenlijk waren.

In moderne auto’s worden computers steeds meer gebruikt voor de controle en aansturing van essentiële onderdelen van deze auto’s. Dat is het grote probleem waar autofabrikanten mee te maken hebben.

Het gevaar bestaat namelijk dat hackers via draadloze verbindingen in staat zijn om deze computersystemen te hacken en de aansturing van het voertuig over te nemen.

Hoe werkt dat? Dat zou als volgt kunnen gaan:

Hoe auto's gehacked worden.

- Een bestuurder downloadt een geïnfecteerde app op zijn smartphone die hij wil gebruiken in combinatie met de software van zijn auto. Bijvoorbeeld voor een entertainmentsysteem waar de auto over beschikt.

- De bestuurder gebruikt een draadloze verbinding (b.v. een Bluetooth-connectie) om een bestand (geïnfecteerd) te uploaden naar zijn auto.

- Alle andere cruciale systemen van zijn auto maken gebruik van datzelfde netwerk en/of dezelfde draadloze verbinding. Het virus krijgt zo ook toegang tot de microcomputers die de auto besturen / controleren.

- Hackers kunnen nu via het draadloze netwerk de auto op afstand overnemen en/of controleren.

★ Aan de slag 30

Bekijk de website van uconnect: driveuconnect.com . Dit Amerikaanse bedrijf ontwikkkelt diverse systemen die kunnen worden ingebouwd in auto’s. Bekijk de informatie over het systeem siriusxm travel link. (te vinden via het menu-item what is uconnect → Navigation). Waarvoor wordt siriusxm travel link gebruikt?

Bekijk de website van uconnect: driveuconnect.com . Dit Amerikaanse bedrijf ontwikkkelt diverse systemen die kunnen worden ingebouwd in auto’s. Bekijk de informatie over het systeem siriusxm travel link. (te vinden via het menu-item what is uconnect → Navigation). Waarvoor wordt siriusxm travel link gebruikt?- Wat is het grote gevaar van het gebruik van dit soort systemen?

- Waarom zouden autofabrikanten zoals Chrysler de draadloze netwerken waar hun auto’s gebruik van maken niet beter beveiligen?

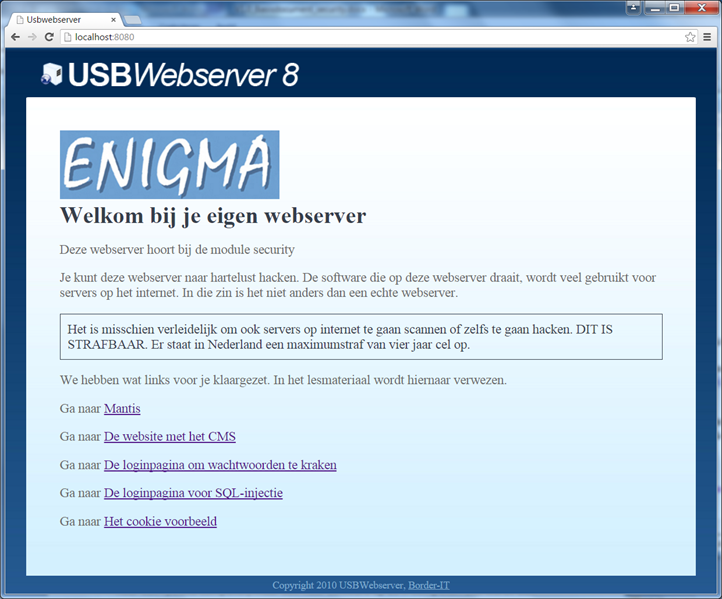

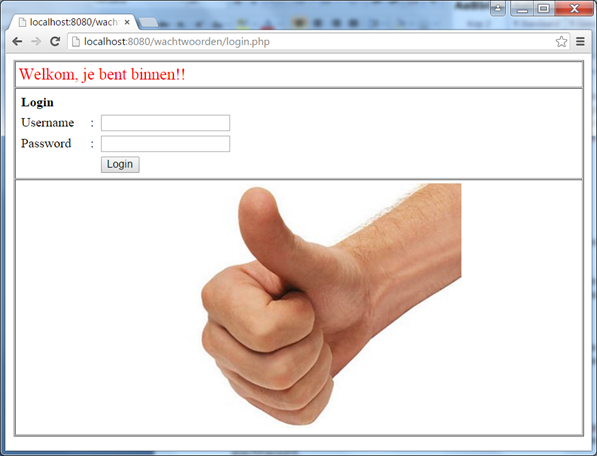

Server en webserver

Om je inzicht te geven in de werkwijze van hackers maken we in deze module gebruik van een stukje software waarmee je van je eigen pc tijdelijk een webserver maakt. Die webserver gaan we vervolgens proberen te hacken. Daarvoor moet de webserver inclusief de database die daarbij hoort wel op je pc geïnstalleerd worden.

De software kan ook vanaf een USB-stick worden opgestart. Je hebt er op je pc nauwelijks rechten voor nodig. De software die je gebruikt wordt ook veel op webservers op het internet gebruikt. Installeer een en ander als volgt:

- Download het bestand usbwebserver.zip, bewaar het op een USB-stick of in een map op de pc of laptop.

- Pak het zip-bestand vervolgens uit. Er wordt een nieuwe map aangemaakt.

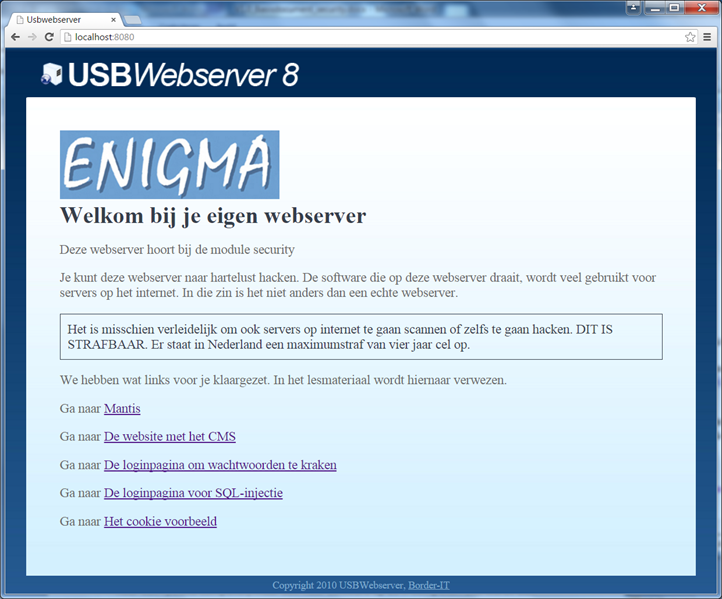

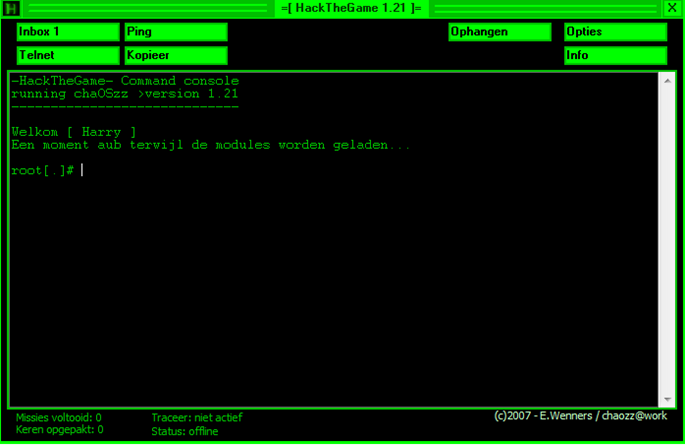

- Na het uitpakken van het zip-bestand staat ergens het bestand usbwebserver.exe. Start dit programma door erop te dubbelklikken. Als het goed is, krijg je na het openen van het programma usbwebserver een scherm te zien. Een afbeelding van dit scherm staat hieronder.

- Je kunt nu je browser starten en de volgende URL in de adresbalk tikken: http://localhost:8080/. Je krijgt dan de homepage van deze website te zien.

Voor het openen van deze pagina kun je ook klikken op de knop met de tekst “Localhost”. Je hoeft dan niet telkens

http://localhost:8080/. in een browser in te typen. in de popup kun je het beeld zien wat je zou moeten krijgen.

Je bent klaar om te gaan hacken. Maar nogmaals: je hackt alleen je eigen PC.

Door de USB-webserver te starten, open je wel enkele poorten en maak je je PC in principe kwetsbaarder. Over die poorten gaan we het nog hebben. Dus het is aan te raden om na het hacken de USB-webserver weer af te sluiten.

Op school zou je docent zou ervoor kunnen kiezen om deze webserver op een computer te installeren en die voor de computers in het lokaal beschikbaar te maken zodat iedereen de webserver kan bereiken. Is dat niet geregeld dan kan als alternatief een USB-stick worden gebruikt. Over het algemeen is het, op een enkele uitzondering na, niet de bedoeling om iets te veranderen op de webserver.

Voordat we praktisch aan de slag gaan, nemen we vooraf het begrip “server” nog even onder de loep. De term server wordt vaak voor verschillende zaken gebruikt. Een server kan verwijzen naar een fysieke computer, maar ook naar software op zo’n computer. Dat wordt dan vaak serversoftware genoemd.

Een computer zonder software doet niet zoveel. Een server, in de zin van een fysieke computer (zonder serversoftware), doet dus ook niet zoveel. Vaak wordt daarom de combinatie van de fysieke computer en de daarop draaiende serversoftware bedoeld. De server kan voor verschillende doeleinden gebruikt worden. Er kan sprake zijn van een webserver, een e-mailserver, een fileserver, enz. enz.

Een webserver is dus een computer waar serversoftware op draait, die het mogelijk maakt om webpagina’s op te vragen. De browser (=software) op jouw computer stuurt een bericht naar een computer met daarop de webserversoftware (oftewel de server). De webserversoftware stuurt een bericht terug naar jouw browser met daarin bijvoorbeeld de HTML-code van de website.

Dit noemen we het client-server model. De client (bijvoorbeeld de browser) vraagt en de server antwoordt. Met de USB-webserver draait de webserversoftware op jouw eigen pc. Zowel de client als de server draaien dus op jouw pc. Jouw pc is een server geworden. Je bent hacker en wilt kijken wat er mogelijk is om de website, of de webserver (de computer) als geheel te hacken. Misschien kun je dan ook gegevens op de server wijzigen of wissen. Een eerste stap is proberen te achterhalen wat voor software op de server draait. Er moet in ieder geval webserversoftware zijn geïnstalleerd, die ervoor zorgt dat de website beschikbaar is.

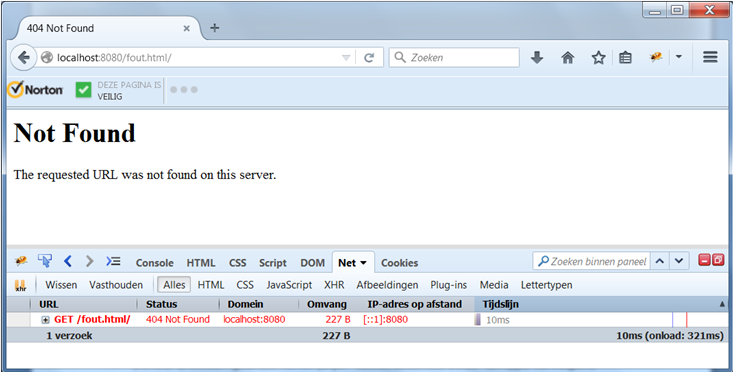

In de volgende opdracht ga je achterhalen welke software, inclusief versie, dat is. Sommige webservers geven al wat informatie vrij als je een pagina opvraagt die niet bestaat.

★ Aan de slag 31

Voor deze opdracht maken we gebruik van de USB-webserver.

In de volgende opdracht ga je achterhalen welke software, inclusief versie, dat is. Sommige webservers geven al wat informatie vrij als je een pagina opvraagt die niet bestaat.

- Geef eerst een omschrijving van wat een server is en wat een webserver.

- Activeer de USB-webserver. Voor deze opdracht maken we gebruik van de browser Chrome. Start je browser en probeer een pagina te bekijken die niet bestaat. Tik dus een URL in die verwijst naar een niet bestaande pagina. Bijvoorbeeld localhost:8080/fout.html. Welke reactie krijg je van de webserver?

Kijk ook naar de broncode van de webpagina. Vind je in de broncode meer informatie over de serversoftware?

Server en webserver - 2

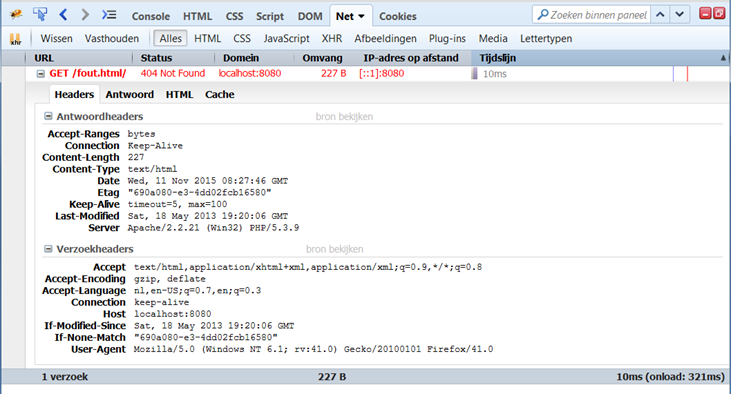

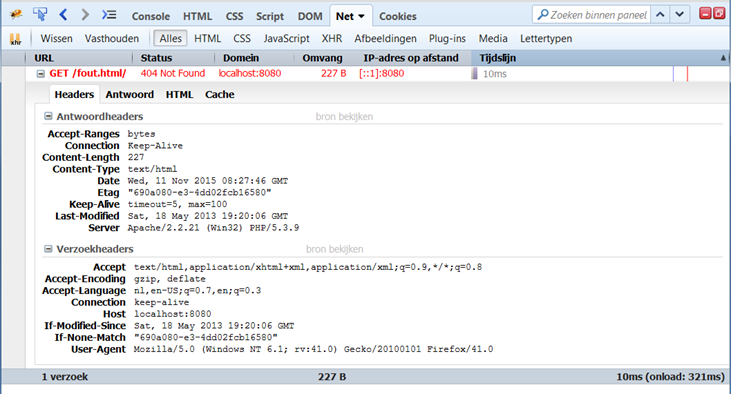

Als in de webpagina’s niet wordt prijsgegeven welke software wordt gebruikt, dan is er nog een andere optie. De webpagina (de HTML-code, CSS-code, plaatjes, etc) is namelijk niet de enige informatie die wordt uitgewisseld tussen de webserversoftware en je browser. Deze twee programma’s communiceren namelijk via HTTP.

Als in de webpagina’s niet wordt prijsgegeven welke software wordt gebruikt, dan is er nog een andere optie. De webpagina (de HTML-code, CSS-code, plaatjes, etc) is namelijk niet de enige informatie die wordt uitgewisseld tussen de webserversoftware en je browser. Deze twee programma’s communiceren namelijk via HTTP.

Een webserver luistert naar verzoeken die via het HTTP-protocol worden verzonden en stuurt vervolgens een HTML-, CSS- of ander bestand terug. Als het verzoek tenminste correct is. Maar vaak wordt er ook nog wel meer informatie verzonden. Om dat te kunnen achterhalen moet je dus zorgen dat je alle berichten die worden uitgewisseld, kunt zien.

In de browser Firefox kan dat bijvoorbeeld met een plugin, die Firebug heet. Je kunt deze installeren via: addons.mozilla.org/nl.

Na installatie kun je het Firebug venster openen door te klikken op het icoontje dat rechts in de browser verschenen is:

Nadat je dat gedaan hebt, verschijnen er onderin de browser nieuwe tabbladen.

Kies het tabblad Net. Misschien dat je dit tabblad nog moet activeren.

Open vervolgens nogmaals een pagina van de webserver (bijvoorbeeld localhost:8080/fout.html). Je krijgt dan als het goed is zoiets als hieronder in de afbeeldingen te zien is. Klap het verzoek uit door te klikken op het plusje voor GET en kijk welke informatie je kunt vinden bij de headers.

★ Aan de slag 32

Voor deze opdracht maken we gebruik van de USB-webserver.

Voor deze opdracht maken we gebruik van de USB-webserver.

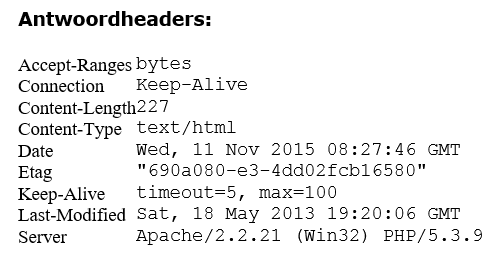

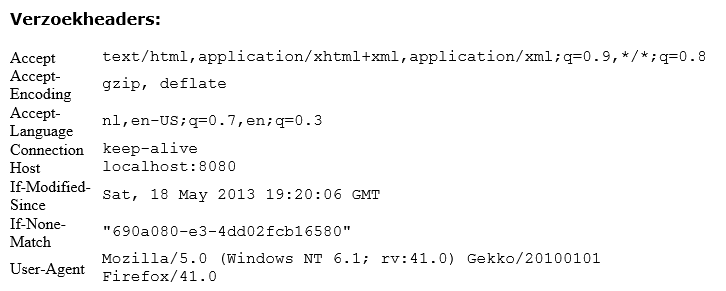

Hieronder hebben we de antwoord- en verzoekheaders die je in Firefox voor de pagina fout.html te zien krijgt nogmaals afgebeeld in de afbeeldingen:

- Als het goed is kun je nu achterhalen welke software wordt gebruikt op de server en welke versie. Welke is dat?

- Wat zou je als hacker op basis van deze informatie kunnen doen?

- Niet alleen de server geeft zich bloot. Ook de client, in dit geval de browser, geeft informatie door. Welke informatie kun je terugvinden in de berichten uitwisseling tussen client en server?

★ Aan de slag 33

Voor deze opdracht maken we gebruik van de USB-webserver.

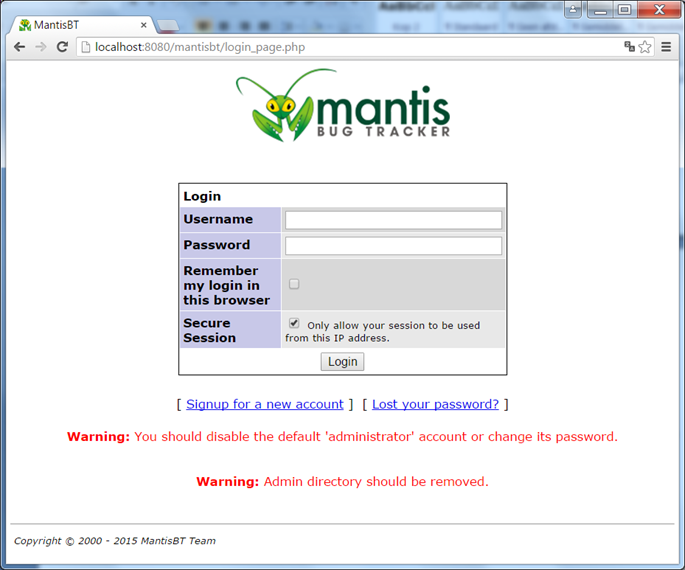

- Activeer de webserver en klik op de knop “Localhost”. Klik in het menu op de hyperlink Mantis. Je wordt verwezen naar een login-pagina. Je kan deze pagina ook openen door in de browser localhost:8080 in te typen. In de afbeelding kun je zien wat je zou moeten krijgen. Kijk of je een manier kunt vinden om de software te hacken. Zoek eventueel op internet

aanvullende informatie.

- Hoe had de beheerder van deze software deze hack kunnen voorkomen?

Content management systeem (CMS) geïnstalleerd. Voor de meeste websites wordt een CMS gebruikt, zodat het eenvoudig is om de inhoud van de website te beheren. Ga naar localhost:8080/website

★ Aan de slag 34

Voor deze opdracht maken we gebruik van de USB-webserver.

Op de webserver is een content management systeem (CMS) geïnstalleerd. Voor de meeste websites wordt een CMS gebruikt, zodat het eenvoudig is om de inhoud van de website te beheren. Ga naar localhost:8080/website/ om de website te bekijken.

Je kan ook van het menu gebruik maken door te klikken op de link “De website met het CMS”.

- Je zou moeten kunnen achterhalen welk CMS is geïnstalleerd. Welke is dat?

- Probeer dit CMS te hacken. Hint: de installatie van het CMS is niet helemaal netjes afgerond. Kijk of je bij de installatiebestanden kunt komen. Je kunt de website van het CMS als bron gebruiken.

- Hoe had de beheerder van deze software deze hack kunnen voorkomen?

Poorten - 1

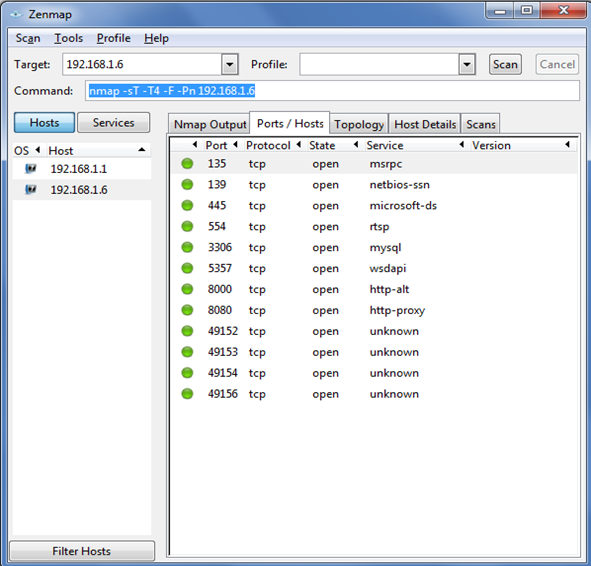

Om te communiceren met een computer op het internet moet je natuurlijk het adres van deze pc weten. We noemen dat het IP-adres. Maar je moet ook nog iets anders weten, namelijk het poortnummer. Elk programma maakt gebruik van een specifieke poort. Zo maakt een webserver over het algemeen gebruik van poort 80.

Dus als jouw browser verbinding maakt met een webserver, stuurt hij een bericht naar een bepaald IP-adres, bijvoorbeeld: 83.194.8.100 op poort 80. Zo weet de server: dit bericht is bedoeld voor de webserversoftware. Want misschien draait er ook nog wel andere serversoftware, zoals een e-mailserver.

★ Aan de slag 35

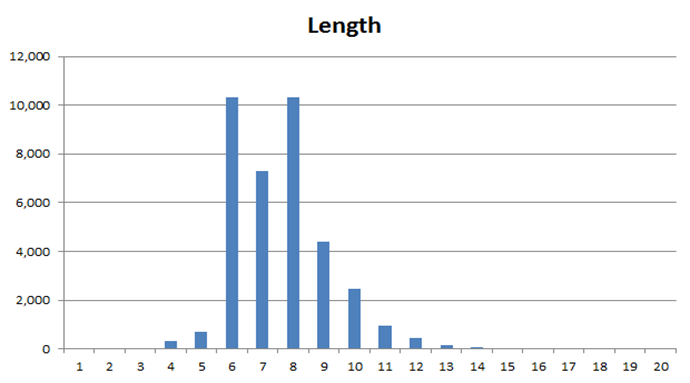

Zoek op welke poorten worden gebruikt voor e-mail. Je kunt de volgende website gebruiken: wikipedia.org/wiki/List.