Het arrangement 08. Les 8 De Enigma gekraakt is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

- Laatst gewijzigd

- 18-12-2014 14:09:14

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding-GelijkDelen 3.0 Nederland licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding en publicatie onder dezelfde licentie vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding-GelijkDelen 3.0 Nederland licentie.

Dit materiaal is achtereenvolgens ontwikkeld en getest in een SURF-project (2008-2011: e-klassen als voertuig voor aansluiting VO-HO) en een IIO-project (2011-2015: e-klassen&PAL-student). In het SURF project zijn in samenwerking met vakdocenten van VO-scholen, universiteiten en hogescholen e-modules ontwikkeld voor Informatica, Wiskunde D en NLT. In het IIO-project (Innovatie Impuls Onderwijs) zijn in zo’n samenwerking modules ontwikkeld voor de vakken Biologie, Natuurkunde en Scheikunde (bovenbouw havo/vwo). Meer dan 40 scholen waren bij deze ontwikkeling betrokken.

Organisatie en begeleiding van uitvoering en ontwikkeling is gecoördineerd vanuit Bètapartners/Its Academy, een samenwerkingsverband tussen scholen en vervolgopleidingen. Zie ook www.itsacademy.nl

De auteurs hebben bij de ontwikkeling van de module gebruik gemaakt van materiaal van derden en daarvoor toestemming verkregen. Bij het achterhalen en voldoen van de rechten op teksten, illustraties, en andere gegevens is de grootst mogelijke zorgvuldigheid betracht. Mochten er desondanks personen of instanties zijn die rechten menen te kunnen doen gelden op tekstgedeeltes, illustraties, enz. van een module, dan worden zij verzocht zich in verbinding te stellen met de programmamanager van de Its Academy (zie website).

Gebruiksvoorwaarden: creative commons cc-by sa 3.0

Handleidingen, toetsen en achtergrondmateriaal zijn voor docenten verkrijgbaar via de bètasteunpunten.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Toelichting

- Deze les maakt onderdeel uit van de e-klas 'Cryptografie' voor Havo 5 voor het vak wiskunde D.

- Leerniveau

- HAVO 5;

- Leerinhoud en doelen

- Wiskunde D; Inzicht en handelen;

- Eindgebruiker

- leerling/student

- Moeilijkheidsgraad

- gemiddeld

- Trefwoorden

- e-klassen rearrangeerbaar

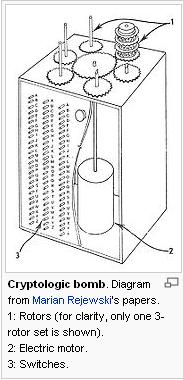

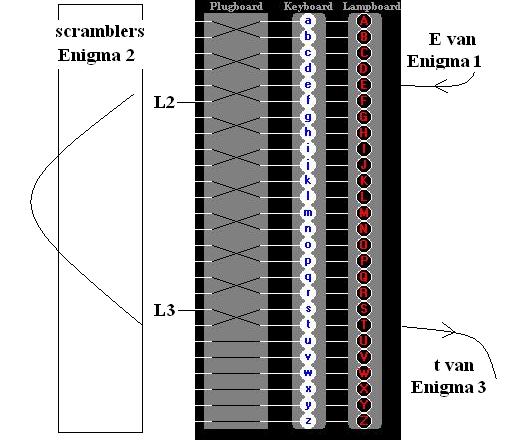

Zodra het team van Rejewski de dagsleutel gekraakt had konden alle berichten van die dag ontcijferd worden. Door de problematiek van de sleutel te scheiden in het probleem van de scramblerstand en het probleem van de letterparen kon elk deelprobleem opgelost en daarmee de sleutel gevonden worden. Rejewski's aanval op de Enigma was een van de grote prestaties uit de geschiedenis van de cryptoanalyse. Zonder het verraad van Schmidt, de wiskundige techniek van Rejewski en de vrees voor Duitsland was het niet gelukt om de Enigma te kraken. Rejewski automatiseerde zijn systeem door zes machines, ieder met een andere scramblervolgorde, om tegelijkertijd de scramblerstanden door te laten rekenen. De eenheid die zo ontstond noemden ze een

Zodra het team van Rejewski de dagsleutel gekraakt had konden alle berichten van die dag ontcijferd worden. Door de problematiek van de sleutel te scheiden in het probleem van de scramblerstand en het probleem van de letterparen kon elk deelprobleem opgelost en daarmee de sleutel gevonden worden. Rejewski's aanval op de Enigma was een van de grote prestaties uit de geschiedenis van de cryptoanalyse. Zonder het verraad van Schmidt, de wiskundige techniek van Rejewski en de vrees voor Duitsland was het niet gelukt om de Enigma te kraken. Rejewski automatiseerde zijn systeem door zes machines, ieder met een andere scramblervolgorde, om tegelijkertijd de scramblerstanden door te laten rekenen. De eenheid die zo ontstond noemden ze een  Zuid-Engeland. In 1939 betrok de Britse geheime dienst dit landhuis en tal van barakken werden er neergezet voor de diverse codebrekers en hun activiteiten. Wat begon met 200 man personeel was aan het eind van de Tweede Wereldoorlog opgelopen tot 7000 mannen en vrouwen. Barak 6 hield zich bezig met de Enigma-communicatie van het Duitse leger, Barak 8 met die van de Duitse marine. Barak 3 en 4 hielden zich bezig met de vertaling en zo had iedere barak een eigen functie. De cryptoanalisten hanteerden dezelfde techniek als de Poolse en zodra de sleutel was gebroken konden de vertaalafdelingen aan het werk om de duizenden berichten van die dag te ontcijferen en te vertalen, met groot succes.

Zuid-Engeland. In 1939 betrok de Britse geheime dienst dit landhuis en tal van barakken werden er neergezet voor de diverse codebrekers en hun activiteiten. Wat begon met 200 man personeel was aan het eind van de Tweede Wereldoorlog opgelopen tot 7000 mannen en vrouwen. Barak 6 hield zich bezig met de Enigma-communicatie van het Duitse leger, Barak 8 met die van de Duitse marine. Barak 3 en 4 hielden zich bezig met de vertaling en zo had iedere barak een eigen functie. De cryptoanalisten hanteerden dezelfde techniek als de Poolse en zodra de sleutel was gebroken konden de vertaalafdelingen aan het werk om de duizenden berichten van die dag te ontcijferen en te vertalen, met groot succes. aan Duitsland de oorlog verklaarde, verhuisde

aan Duitsland de oorlog verklaarde, verhuisde

Op 10 mei 1940 veranderden de Duitsers hun protocol en vanaf dat moment zou de scramblerorientatie niet meer tweemaal vooraf aan een bericht gestuurd worden. Turing bouwde echter nieuwe Bombes gebaseerd op zijn eigen idee. Op 8 augustus arriveerde de eerste Bombe op Bletchley Park. Eind 1942 was dit aantal opgelopen tot 49. Zij zouden een hoofdrol vervullen in het ontcijferen van de geheime boodschappen van de Duitsers en hun invloed uitoefenen op het verloop van de geschiedenis.

Op 10 mei 1940 veranderden de Duitsers hun protocol en vanaf dat moment zou de scramblerorientatie niet meer tweemaal vooraf aan een bericht gestuurd worden. Turing bouwde echter nieuwe Bombes gebaseerd op zijn eigen idee. Op 8 augustus arriveerde de eerste Bombe op Bletchley Park. Eind 1942 was dit aantal opgelopen tot 49. Zij zouden een hoofdrol vervullen in het ontcijferen van de geheime boodschappen van de Duitsers en hun invloed uitoefenen op het verloop van de geschiedenis.