Het arrangement Veilig internetten is gemaakt met Wikiwijs van Kennisnet. Wikiwijs is hét onderwijsplatform waar je leermiddelen zoekt, maakt en deelt.

- Auteur

- Laatst gewijzigd

- 2019-03-09 15:26:54

- Licentie

-

Dit lesmateriaal is gepubliceerd onder de Creative Commons Naamsvermelding 4.0 Internationale licentie. Dit houdt in dat je onder de voorwaarde van naamsvermelding vrij bent om:

- het werk te delen - te kopiëren, te verspreiden en door te geven via elk medium of bestandsformaat

- het werk te bewerken - te remixen, te veranderen en afgeleide werken te maken

- voor alle doeleinden, inclusief commerciële doeleinden.

Meer informatie over de CC Naamsvermelding 4.0 Internationale licentie.

Aanvullende informatie over dit lesmateriaal

Van dit lesmateriaal is de volgende aanvullende informatie beschikbaar:

- Eindgebruiker

- leerling/student

- Moeilijkheidsgraad

- gemiddeld

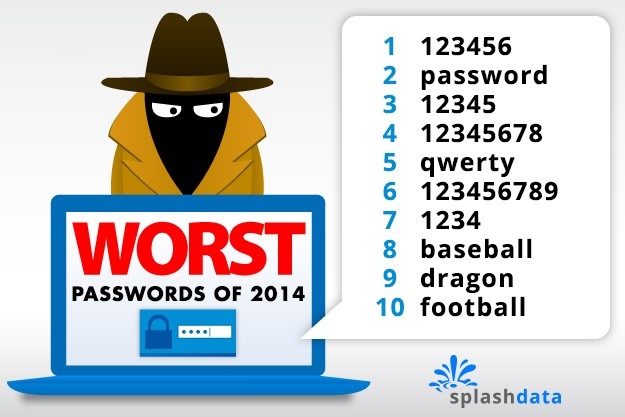

- Trefwoorden

- dlnc, internet, veiligheid

Bronnen

| Bron | Type |

|---|---|

|

Naar de voorkennistest http://computerbrevet.nl/toets-voorbeeld.php?toetsid=173 |

Link |

|

Authenticatie om in te loggen https://youtu.be/5RyAgb5dZoo |

Video |

|

Bron: Veiliginternetten.nl https://www.youtube.com/watch?v=rrOZJQAZOj8 |

Video |

Gebruikte Wikiwijs Arrangementen

DigitaleVaardigheden Noorderpoort. (2017).

Veilig internet